WNDW: SSL

Teknologi enkripsi yang banyak digunakan adalah Secure Sockets Layer, biasanya dikenal sebagai SSL. Dipakai di semua web browser, SSL memakai public key cryptography dan public key infrastructure (PKI) yang dipercaya untuk menjamin komunikasi data di web. Setiap kali anda berkunjung jaringan URL yang mulai dengan http, anda sedang memakai SSL.

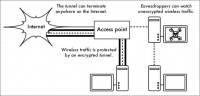

Implementasi SSL di dalam web browser termasuk sekumpulan sertifikat dari sumber yang dipercaya, yang dikenal sebagai certificate authorities (CA). Sertifikat ini adalah kunci cryptographic yang dipergunakan untuk mencek keaslian situs web. Kalau anda melihat-lihat ke situs web yang memakai SSL, browser dan server terlebih dulu bertukaran sertifikat. Browser mencek bahwa sertifikat yang disediakan oleh server sama dengan hostname DNS-nya, bahwa dia belum expire, dan bahwa ditandatangani oleh certificate authorities terpercaya. Server dapat juga mencek identitas sertifikat browser. Jika surat keterangan diakui, browser dan server akan menegosiasikan kunci sesi master menggunakan sertifikat yang sudah dipertukarkan sebelumnya untuk melindunginya. Kunci itu kemudian dipergunakan untuk meng-enkripsi semua komunikasi sampai browser selesai berkomunikasi. Enkapsulasi data seperti ini dikenal sebagai tunnel.

Penggunaan sertifikat dengan PKI tak hanya melindungi komunikasi dari Eavesdropper, tetapi juga mencegah apa yang dinamakan serangan man-in-the-middle (MITM). Di serangan man-in-the-middle, seorang user jahat intersep / menangkap semua komunikasi di antara browser dan server. Dengan memberikan sertifikat palsu baik ke browser maupun server, pemakai jahat bisa melakukan dua sesi yang dienkripsi sekaligus. Karena user jahat mengetahui rahasia kedua sambungan, sengat mudah untuk mengamati dan manipulasi data yang diberikan di antara server dan browser.

Penggunaan PKI sangat baik untuk mencegah serangan seperti ini. Agar serangan berhasil, user jahat harus memberikan sertifikat kepada klien yang ditandatangani oleh certificate authorities terpercaya. Kecuali kalau CA sudah dijebol (walaupun sangat tak mungkin) atau user ditipu agar mau menerima sertifikat palsu, maka serangan seperti itu tidak mungkin. Oleh karenanya penting bagi user untuk tahu bahwa mengabaikan peringatan mengenai sertifikat yang sudah expire atau tidak layak sangat berbahaya, khususnya jika memakai jaringan nirkabel. Dengan mengklik tombol “ignore” saat di minta oleh browser mereka, user membuka diri mereka terhadap banyak kemungkinan serangan.

SSL tak hanya dipakai untuk web browsing. Protokol email yang tidak aman seperti IMAP, POP, dan SMTP dapat di amankan dengan membungkus mereka dengan tunnel SSL. Kebanyakan klien email modern mendukung IMAPS dan POPS (IMAP dan POP aman) dan juga SMTP yang dilindungi SSL/TLS. Jika server email anda tidak menyediakan bantuan SSL, anda masih bisa mendapatkannya dengan SSL memakai paket seperti Stunnel (http://www.stunnel.org/). SSL bisa dipergunakan untuk secara efektif untuk menjamin hampir semua servis mana pun yang jalan di TCP.

Pranala Menarik

- WNDW

- Keamanan dan Pengawasan Jaringan

- Keamanan secara Fisik

- Authentikasi

- Captive portal

- Projek hotspot yang populer

- Privasi

- SSL

- SSH

- OpenVPN

- Tor & Anonymizers

- Network Monitoring

- Apa yang di monitor

- Tipe tool monitoring

- Pendeteksi Jaringan

- Tool Spot check

- Protocol analyzers

- Trending tools

- Pengujian throughput

- Tool realtime

- Snort

- Alat berguna lainnya

- Trafik Normal?

- Membangun baseline

- Bagaimana saya menginterpretasi grafik trafik?

- Mendeteksi overload di jaringan

- Mengukur 95 persen

- Monitoring Penggunaan RAM dan CPU