Difference between revisions of "Burp Suite: How to Setup Burp Suite for Bug Bounty or Web Application Penetration Testing?"

Onnowpurbo (talk | contribs) |

Onnowpurbo (talk | contribs) |

||

| (5 intermediate revisions by the same user not shown) | |||

| Line 1: | Line 1: | ||

Sumber: https://www.geeksforgeeks.org/how-to-setup-burp-suite-for-bug-bounty-or-web-application-penetration-testing/ | Sumber: https://www.geeksforgeeks.org/how-to-setup-burp-suite-for-bug-bounty-or-web-application-penetration-testing/ | ||

| − | BurpSuite | + | BurpSuite adalah seperangkat tool untuk penetration test keamanan aplikasi berbasis web. Dia sebagai all in one tool dan sangat terkenal dengan kegunaannya. Menyiapkan Burp untuk pengujian penetrasi aplikasi web sangat mudah. |

| − | + | Memulai Proxy Server: | |

| − | + | * Masuk ke Proxy Tab | |

| − | + | * Masuk ke Options Tab | |

| − | + | * Masukan IP address dari loopback interface(127.0.0.1) dan nomor port (seperti 8080). | |

| − | + | * Jangan pakai nomor port yang digunakan aplikasi lain (seperti 443 atau 80). | |

| − | + | * setup proxy client di browser anda. | |

| − | + | Beberapa browser memiliki klien proxy bawaan, beberapa mengandalkan setting proxy di sistem dan beberapa menyediakan kedua opsi. Kita harus menggunakan browser yang memiliki klien proksi bawaan sehingga kita dapat terus melakukan pekerjaan internet normal dengan browser lain tanpa harus mengubah pengaturan. Setelah server proxy dan klien berjalan, kita akan melihat bahwa tab intercept dari tab proxy akan menunjukkan kepada kita permintaan HTTP. Sekarang kita dapat memantau semua traffic melalui browser yang telah kita konfigurasi. | |

| − | |||

| + | Tapi ada masalah. Pada titik ini, kita tidak dapat meng-intercept permintaan HTTPS. Mengapa? Karena HTTPS akan mencoba membuat tunnel yang aman dan hanya dapat mengirim permintaan ke server proxy tepercaya. Untuk menjadikan server Proxy Burp kita terpercaya, kita perlu men-set Burp's Certificate Authority PortSwigger sebagai CA tepercaya di browser kita. Kita dapat melakukannya dengan: | ||

| − | |||

| − | + | ==1. Exporting Burp CA Certificate di Komputer Kita== | |

| − | + | ||

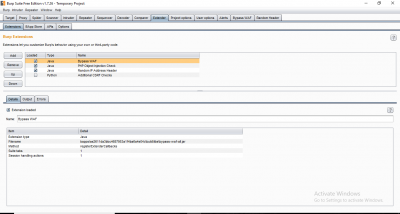

| + | * Klik options tab dari proxy tab. | ||

| + | * Klik pada tombol “Import/Export CA Certificate”. | ||

[[File:Extender.png|center|400px|thumb]] | [[File:Extender.png|center|400px|thumb]] | ||

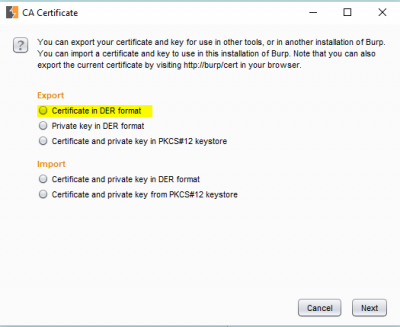

| − | + | * Pilih “Certificate in DER Format” dibawah bagian “Export”. | |

[[File:Burp-2.png|center|400px|thumb]] | [[File:Burp-2.png|center|400px|thumb]] | ||

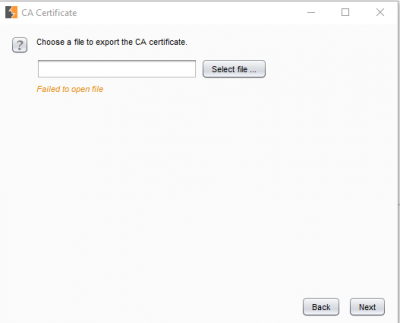

| − | + | * Klik “Next” dan klik pada “Select File” di next window. | |

[[File:Burp-3.png|center|400px|thumb]] | [[File:Burp-3.png|center|400px|thumb]] | ||

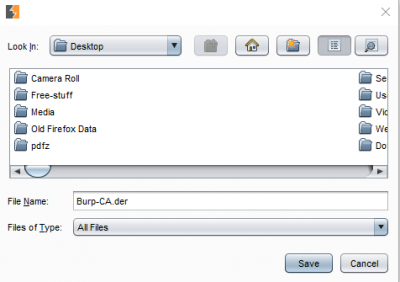

| − | + | * Pilih directory dimana kita ingin meng-export certificate tersebut, sebaiknya disimpan di directory yang mudah di akses jadi jangan terlalu dalam. | |

[[File:Burp-4.png|center|400px|thumb]] | [[File:Burp-4.png|center|400px|thumb]] | ||

| − | + | * Directory folder yang di pilih akan muncul di bagian “Look In”. | |

| − | + | * Beri nama sertifikat di “File Name” dan gunakan extension .der | |

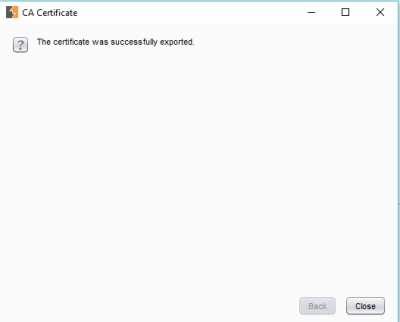

| − | + | * Klik “Next” dan success message akan muncul sebagai berikut. | |

[[File:Burp-5.png|center|400px|thumb]] | [[File:Burp-5.png|center|400px|thumb]] | ||

| − | 2. | + | ==2. Tambahkan Root CA sebagai Trusted CA di Browser== |

| − | A. | + | ===A. Mozilla FireFox:=== |

| − | + | * Masuk ke Menu-> Options. | |

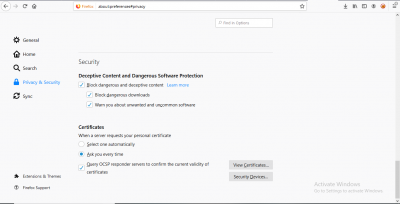

| − | + | * Masuk ke “Privacy and Security” window dan scroll ke bagian “Certificates” | |

[[File:Browser1.png|center|400px|thumb]] | [[File:Browser1.png|center|400px|thumb]] | ||

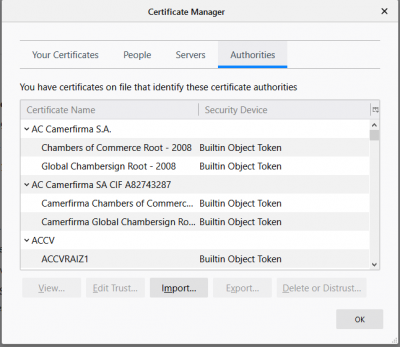

| − | + | * Klik “Import” di certificate manager pane. | |

[[File:Browser-2.png|center|400px|thumb]] | [[File:Browser-2.png|center|400px|thumb]] | ||

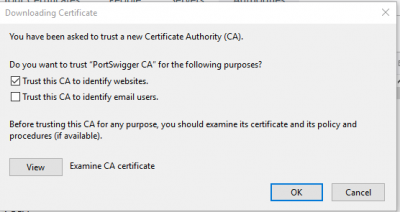

| − | + | * Di next window contreng “Trust this certificate to identify websites” dan klik “OK”. | |

[[File:Browser3.png|center|400px|thumb]] | [[File:Browser3.png|center|400px|thumb]] | ||

| − | + | Untuk mengurangi overhead perubahan pengaturan proxy browser, disarankan untuk menginstal ekstensi untuk mengelola hak yang sama dari home windows. Salah satu contoh ekstensi yang bisa gunakan adalah "FoxyProxy". | |

| + | |||

| + | ===B. Chrome:=== | ||

| − | + | Chrome tidak memiliki pengaturan proxy sendiri sehingga menggunakan pengaturan proxy sistem. Untuk kebutuhan kita bisa di setting melalui proxy sistem tetapi itu akan membuat banyak hal berantakan. Misalnya, semua request / respond akan melewati proxy Burp terlepas dari target kita (request / respond dari browser kita serta aplikasi lain yang menggunakan internet). Inilah sebabnya mengapa disarankan menggunakan browser dengan proxy bawaan seperti Firefox. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| + | Ini membuat kita siap untuk memulai dengan aplikasi web yang terbaik menggunakan BurpSuite. Sekarang adalah waktu untuk menguji apakah semuanya berfungsi dengan baik dan Burp Proxy dapat meng-intercept semua pasangan request-respond. Ini dapat dengan mudah diperiksa dengan mengakses situs web di browser dan mengidentifikasi bahwa ada permintaan HTTP ke situs web yang di intercept oleh Burp Proxy. | ||

| + | '''Lanjut:''' Ada beberapa hal lagi tentang Burp Proxy yang harus kita ketahui sebelum memulai karena akan menghemat banyak waktu dengan mengurangi kekacauan di tab histori HTTP kita. | ||

| + | * Kita dapat menentukan jenis request dan responds mana yang akan di tangkap oleh proxy dengan menggunakan ekstensi. Ini tersedia di options window dari Burp Proxy. | ||

| + | * Kita dapat memfilter memilih request dan respond mana yang akan ditampilkan di tab HTTP history dengan menerapkan filter generik secara langsung dengan mengklik label “Filter:” di bagian atas tab. | ||

| + | * Kita juga dapat menentukan filter ini saat men-intercept satu request atau responds dengan mengklik tombol "Action" di tab "Intercept". | ||

==Referensi== | ==Referensi== | ||

Latest revision as of 12:42, 13 February 2020

BurpSuite adalah seperangkat tool untuk penetration test keamanan aplikasi berbasis web. Dia sebagai all in one tool dan sangat terkenal dengan kegunaannya. Menyiapkan Burp untuk pengujian penetrasi aplikasi web sangat mudah.

Memulai Proxy Server:

- Masuk ke Proxy Tab

- Masuk ke Options Tab

- Masukan IP address dari loopback interface(127.0.0.1) dan nomor port (seperti 8080).

- Jangan pakai nomor port yang digunakan aplikasi lain (seperti 443 atau 80).

- setup proxy client di browser anda.

Beberapa browser memiliki klien proxy bawaan, beberapa mengandalkan setting proxy di sistem dan beberapa menyediakan kedua opsi. Kita harus menggunakan browser yang memiliki klien proksi bawaan sehingga kita dapat terus melakukan pekerjaan internet normal dengan browser lain tanpa harus mengubah pengaturan. Setelah server proxy dan klien berjalan, kita akan melihat bahwa tab intercept dari tab proxy akan menunjukkan kepada kita permintaan HTTP. Sekarang kita dapat memantau semua traffic melalui browser yang telah kita konfigurasi.

Tapi ada masalah. Pada titik ini, kita tidak dapat meng-intercept permintaan HTTPS. Mengapa? Karena HTTPS akan mencoba membuat tunnel yang aman dan hanya dapat mengirim permintaan ke server proxy tepercaya. Untuk menjadikan server Proxy Burp kita terpercaya, kita perlu men-set Burp's Certificate Authority PortSwigger sebagai CA tepercaya di browser kita. Kita dapat melakukannya dengan:

1. Exporting Burp CA Certificate di Komputer Kita

- Klik options tab dari proxy tab.

- Klik pada tombol “Import/Export CA Certificate”.

- Pilih “Certificate in DER Format” dibawah bagian “Export”.

- Klik “Next” dan klik pada “Select File” di next window.

- Pilih directory dimana kita ingin meng-export certificate tersebut, sebaiknya disimpan di directory yang mudah di akses jadi jangan terlalu dalam.

- Directory folder yang di pilih akan muncul di bagian “Look In”.

- Beri nama sertifikat di “File Name” dan gunakan extension .der

- Klik “Next” dan success message akan muncul sebagai berikut.

2. Tambahkan Root CA sebagai Trusted CA di Browser

A. Mozilla FireFox:

- Masuk ke Menu-> Options.

- Masuk ke “Privacy and Security” window dan scroll ke bagian “Certificates”

- Klik “Import” di certificate manager pane.

- Di next window contreng “Trust this certificate to identify websites” dan klik “OK”.

Untuk mengurangi overhead perubahan pengaturan proxy browser, disarankan untuk menginstal ekstensi untuk mengelola hak yang sama dari home windows. Salah satu contoh ekstensi yang bisa gunakan adalah "FoxyProxy".

B. Chrome:

Chrome tidak memiliki pengaturan proxy sendiri sehingga menggunakan pengaturan proxy sistem. Untuk kebutuhan kita bisa di setting melalui proxy sistem tetapi itu akan membuat banyak hal berantakan. Misalnya, semua request / respond akan melewati proxy Burp terlepas dari target kita (request / respond dari browser kita serta aplikasi lain yang menggunakan internet). Inilah sebabnya mengapa disarankan menggunakan browser dengan proxy bawaan seperti Firefox.

Ini membuat kita siap untuk memulai dengan aplikasi web yang terbaik menggunakan BurpSuite. Sekarang adalah waktu untuk menguji apakah semuanya berfungsi dengan baik dan Burp Proxy dapat meng-intercept semua pasangan request-respond. Ini dapat dengan mudah diperiksa dengan mengakses situs web di browser dan mengidentifikasi bahwa ada permintaan HTTP ke situs web yang di intercept oleh Burp Proxy.

Lanjut: Ada beberapa hal lagi tentang Burp Proxy yang harus kita ketahui sebelum memulai karena akan menghemat banyak waktu dengan mengurangi kekacauan di tab histori HTTP kita.

- Kita dapat menentukan jenis request dan responds mana yang akan di tangkap oleh proxy dengan menggunakan ekstensi. Ini tersedia di options window dari Burp Proxy.

- Kita dapat memfilter memilih request dan respond mana yang akan ditampilkan di tab HTTP history dengan menerapkan filter generik secara langsung dengan mengklik label “Filter:” di bagian atas tab.

- Kita juga dapat menentukan filter ini saat men-intercept satu request atau responds dengan mengklik tombol "Action" di tab "Intercept".