Burp Suite: What is Burp Suite?

Sumber: https://www.geeksforgeeks.org/what-is-burp-suite/

Burp atau Burp Suite adalah seperangkat tool yang digunakan untuk pengujian penetrasi aplikasi web. Ini dikembangkan oleh perusahaan bernama Portswigger, yang juga merupakan alias pendirinya Dafydd Stuttard. BurpSuite bertujuan untuk menjadi tool yang lengkap dan kemampuannya dapat ditingkatkan dengan menginstal apps peng-enhanced yang disebut BApps.

Ini adalah tool paling populer di kalangan peneliti keamanan aplikasi web profesional dan bug bounty hunters. Kemudahan penggunaannya menjadikannya pilihan yang lebih cocok daripada alternatif gratis seperti OWASP ZAP. Burp Suite tersedia sebagai edisi komunitas yang gratis, edisi profesional dengan biaya US$399 / tahun dan edisi perusahaan dengan biaya US$3999 / Tahun. Artikel ini memberikan pengantar singkat tentang tool-tool yang ditawarkan oleh BurpSuite. Jika anda seorang yang benar-benar pemula dalam Aplikasi Web Pentest / Peretasan Aplikasi Web / Bug Bounty, kami sarankan anda hanya membaca tanpa memikirkan terlalu banyak tentang istilah-istlah yang digunakan.

Tool yang ditawarkan oleh BurpSuite adalah:

1. Spider:

Ini adalah spider / crawler web yang digunakan untuk memetakan aplikasi web target. Tujuan pemetaan adalah untuk mendapatkan daftar end pointsr sehingga fungsionalitasnya dapat diamati dan potensi kerentanan dapat ditemukan. Spidering dilakukan karena alasan sederhana bahwa semakin banyak titik akhir yang anda kumpulkan selama proses pengintaian, semakin banyak permukaan serangan yang anda miliki selama pengujian yang sebenarnya.

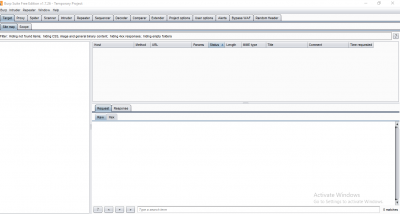

2. Proxy:

BurpSuite berisi intercepting proxy yang memungkinkan pengguna melihat dan memodifikasi konten permintaan dan tanggapan saat sedang transit. Itu juga memungkinkan pengguna mengirim permintaan / tanggapan di bawah pemantauan ke tool lain yang relevan di BurpSuite, menghilangkan beban copy-paste. Server proxy dapat disesuaikan untuk dijalankan pada loop-back ip dan port tertentu. Proxy juga dapat dikonfigurasi untuk memfilter jenis pasangan request-response tertentu.

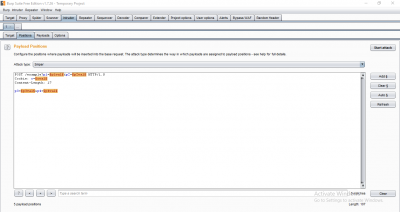

3. Intruder:

Ini adalah fuzzer. Ini digunakan untuk menjalankan serangkaian masukan melalui titik input. Masukan-masukan tersebut dijalankan dan output diamati untuk keberhasilan / kegagalan dan panjang konten. Biasanya, anomali menghasilkan perubahan dalam response code atau content length dari response. BurpSuite memungkinkan brute-force, dictionary file dan single values untuk payload position-nya. Intruder digunakan untuk:

- Brute-force attacks pada password forms, pin forms, dan form seperti itu lainnya.

- The dictionary attack pada password forms, field yang di curigai vulnerable terhadap XSS atau SQL injection.

- Testing dan attacking rate limiting pada web-app.

4. Repeater:

Repeater memungkinkan pengguna mengirim permintaan berulang kali dengan modifikasi manual. Ini digunakan untuk:

- Verifying whether the user-supplied values are being verified.

- If user-supplied values are being verified, how well is it being done?

- What values is the server expecting in an input parameter/request header?

- How does the server handle unexpected values?

- Is input sanitation being applied by the server?

- How well the server sanitizes the user-supplied inputs?

- What is the sanitation style being used by the server?

- Among all the cookies present, which one is the actual session cookie.

- How is CSRF protection being implemented and if there is a way to bypass it?

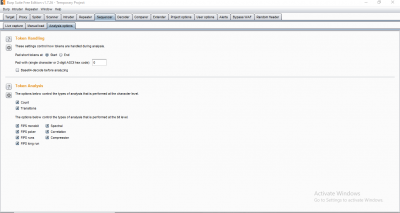

5. Sequencer:

Sequencer adalah pemeriksa entropi yang memeriksa keacakan token yang dihasilkan oleh server web. Token ini umumnya digunakan untuk otentikasi dalam operasi sensitif: cookie dan token anti-CSRF adalah contoh token tersebut. Idealnya, token-token ini harus dihasilkan secara acak sepenuhnya sehingga kemungkinan penampilan setiap karakter yang mungkin pada suatu posisi didistribusikan secara seragam. Ini harus dicapai baik dari segi bit maupun dari segi karakter. Seorang penganalisa entropi menguji hipotesis ini untuk menjadi benar. Ini bekerja seperti ini: pada awalnya, diasumsikan bahwa token itu acak. Kemudian token diuji pada parameter tertentu untuk karakteristik tertentu. Suatu tingkat signifikansi istilah didefinisikan sebagai nilai minimum probabilitas bahwa token akan menunjukkan karakteristik, sehingga jika token memiliki probabilitas karakteristik di bawah tingkat signifikansi, hipotesis bahwa token itu acak akan ditolak. Alat ini dapat digunakan untuk mengetahui token yang lemah dan meng-enumerasi konstruksinya.

6. Decoder:

Decoder lists the common encoding methods like URL, HTML, Base64, Hex, etc. This tool comes handy when looking for chunks of data in values of parameters or headers. It is also used for payload construction for various vulnerability classes. It is used to uncover primary cases of IDOR and session hijacking.

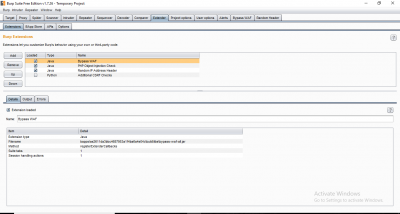

7. Extender:

BurpSuite supports external components to be integrated into the tools suite to enhance its capabilities. These external components are called BApps. These work just like browser extensions. These can be viewed, modified, installed, uninstalled in the Extender window. Some of them are supported on the community version, but some require the paid professional version.

8. Scanner:

The scanner is not available in the community edition. It scans the website automatically for many common vulnerabilities and lists them with information on confidence over each finding and their complexity of exploitation. It is updated regularly to include new and less known vulnerabilities.