Difference between revisions of "Burp Suite: Tutorial 1"

Onnowpurbo (talk | contribs) |

Onnowpurbo (talk | contribs) |

||

| Line 82: | Line 82: | ||

Di sini kita dapat menggunakan burp suite untuk memanipulasi bagian mana pun dari header permintaan HTTP dan melihat seperti apa responsnya. Disarankan untuk menghabiskan waktu yang baik di sini bermain dengan setiap aspek dari permintaan HTTP. Terutama setiap parameter GET / POST yang dikirim bersamaan dengan permintaan. | Di sini kita dapat menggunakan burp suite untuk memanipulasi bagian mana pun dari header permintaan HTTP dan melihat seperti apa responsnya. Disarankan untuk menghabiskan waktu yang baik di sini bermain dengan setiap aspek dari permintaan HTTP. Terutama setiap parameter GET / POST yang dikirim bersamaan dengan permintaan. | ||

| − | == | + | ==Penggunaan Intruder== |

| − | + | Jika kita memiliki waktu yang terbatas dan terlalu banyak permintaan dan parameter individual untuk melakukan tes manual menyeluruh. Burp Suite Intruder adalah cara yang hebat dan powerful untuk melakukan automated dan semi-targeted fuzzing. Kita dapat menggunakannya terhadap satu atau lebih parameter dalam permintaan HTTP. Klik kanan pada permintaan apa pun seperti yang kita lakukan sebelumnya dan kali ini pilih “Send to Intruder”. Buka tab "Intruder" dan klik pada tab "Positions". Kita harusnya akan melihat tampilan seperti ini. | |

[[File:8-Intruder-1.png|center|300px|thumb|Burp Suite Tutorial - Intruder Positions]] | [[File:8-Intruder-1.png|center|300px|thumb|Burp Suite Tutorial - Intruder Positions]] | ||

| − | + | Sangat disarankan untuk menggunakan tombol "Clear" untuk menghapus apa yang dipilih pada awalnya. Perilaku default adalah untuk menguji semuanya dengan tanda ‘=’. Highlight parameter yang tidak ingin kita fuzz dan klik "Add". Selanjutnya kita harus pergi ke sub-tab "Payloads" dan memberi tahu Burp Suite kasus uji apa yang harus dilakukan selama menjalankan fuzzing. Yang baik untuk memulai adalah “Fuzzing - full”. ini akan mengirim sejumlah kasus uji dasar ke setiap parameter yang kita sorot pada sub-tab "Positions". | |

[[File:9-Intruder-21.png|center|200px|thumb|Burp Suite Tutorial - Intruder Payloads]] | [[File:9-Intruder-21.png|center|200px|thumb|Burp Suite Tutorial - Intruder Payloads]] | ||

Revision as of 10:28, 13 February 2020

Sumber: https://www.pentestgeek.com/web-applications/burp-suite-tutorial-1

Burp Suite dari Portswigger adalah salah satu tool favorot untuk melakukan Web Penetration Test. Berikut adalah langkah-langkah yang bisa dilakukan menggunakan Burp Suite.

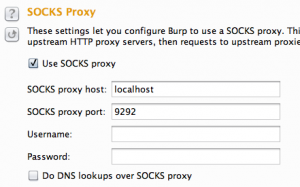

Configure Outbound SOCKS Proxy

Bergantung pada scope yang ingin kita lakukan, mungkin perlu untuk mengarahkan traffic Burp Suite agar melalui Outbound SOCKS Proxy. Ini memastikan bahwa traffic pengujian berasal dari lingkungan pengujian yang disetujui. Yang lebih baik adalah menggunakan koneksi SSH sederhana untuk tujuan ini. SSH out ke server pengujian kita dan mengatur Proxy SOCKS di localhost melalui opsi ‘–D’ seperti ini.

ssh –D 9292 –l username servername

Arahkan ke tab Opsi yang terletak di ujung kanan menu paling atas di Burp Suite. Pada sub-tab "Connections", scroll ke bawah ke bagian ketiga berlabel "SOCKS Proxy". Ketik localhost untuk opsi host dan 9292 untuk opsi port.

Sekarang Burp Suite dikonfigurasi untuk mengarahkan traffic melalui outbound SSH tunnel. Konfigurasikan pengaturan proxy browser kita untuk menggunakan Burp Suite. Arahkan ke www.whatismyip.com dan pastikan alamat IP kita berasal dari lingkungan pengujian kita.

- Tip Sebaiknya menggunakan browser terpisah untuk pengujian aplikasi web. Ini memastikan anda tidak akan secara sengaja mengirimkan data pribadi ke salah satu situs klien anda seperti kata sandi ke akun gmail misalnya.

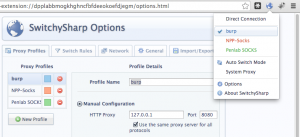

Untuk memudahkan akan lebih baik menambahkan addon switching proxy seperti "SwitchySharp" untuk Google Chrome. Ini memungkinkan kita untuk dengan mudah berpindah-pindah antar berbagai konfigurasi proxy yang mungkin kita perlukan untuk engagement yang berbeda. Berikut adalah pengaturan konfigurasi untuk Burp Suite.

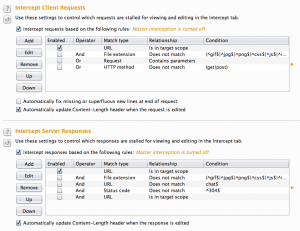

Konfigurasi POrilaku Intercept

Hal berikutnya yang saya lakukan adalah mengkonfigurasi fitur proxy intercept. Set hanya untuk pause pada request dan responds ke dan dari situs target saja. Navigate ke tab "Proxy" di bawah sub-tab "Options". Heading kedua dan ketiga menampilkan opsi yang dapat dikonfigurasi untuk intercepting request dan respons. Hapus Burp Suite default dan check “URL Is in target scope”. Selanjutnya intercept off karena tidak diperlukan untuk awal walkthrough kita. Dari subtab “Intercept” pastikan bahwa tombol sakelar tertulis “Intercept off”

Application Walkthrough

Untuk beberapa alasan, banyak orang suka melewatkan langkah ini. Melewatkan walktthrough sama sekali tidak merekomendasikan. Selama penelusuran awal aplikasi target kita, penting untuk mengklik sebanyak mungkin alamat / situs secara manual. Coba dan tahan keinginan untuk mulai menganalisis berbagai hal di Burp Suite secara langsung. Daripada, habiskan waktu yang baik dan klik pada setiap tautan dan lihat setiap halaman. Sama seperti yang dilakukan pengguna normal. Pikirkan tentang bagaimana situs bekerja atau bagaimana "seharusnya" bekerja.

Anda perlu berfikir akan pertanyaan-pertanyaan berikut:

- Jenis tindakan apa yang dapat dilakukan oleh seseorang, baik oleh mereka yang terautentikasi maupun yang tidak terauthentikasi?

- Apakah ada permintaan yang tampaknya diproses oleh pekerjaan di sisi server atau operasi basis data?

- Apakah ada informasi yang ditampilkan yang dapat saya kontrol

Jika kita menemukan formulir input, pastikan untuk melakukan beberapa kasus uji manual. Masukkan tanda centang tunggal dan tekan send pada formulir pencarian atau field kode pos yang kita temui. Anda mungkin akan terkejut betapa seringnya kerentanan keamanan ditemukan oleh eksplorasi karena curious / keingin tahuan dan bukan oleh scanning otomatis.

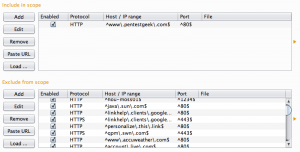

Konfigurasi Target Scope Anda

Sekarang setelah kita bisa merasakan bagaimana aplikasi target kita bekerja, waktunya untuk mulai menganalisis beberapa GET dan POST. Namun, sebelum melakukan pengujian apa pun dengan Burp Suite, sebaiknya tentukan lingkup target kita dengan benar. Ini akan memastikan bahwa kita tidak mengirimkan traffic yang berpotensi berbahaya ke situs web yang tidak kita uji.

- Tip I am authorized to test www.pentestgeek.com. *You* are not.

Buka tab "Target" dan kemudian sub-tab "Site map". Pilih situs web target kita dari panel tampilan kiri. Klik kanan dan pilih "“Add to scope". Selanjutnya highlight semua situs lain di display pane, klik kanan dan pilih Remove from scope. Jika kita melakukan ini dengan benar, tab Burp Suite scope kita akan terlihat seperti gambar di bawah ini.

Initial Pilfering

Klik pada tab "Target" dan sub tab “Site Map”. Scroll ke bawah ke cabang yang sesuai dan perluas semua panah sampai kita mendapatkan gambar lengkap dari situs target kita. Ini harus mencakup semua halaman individual yang kita telusuri serta file javascript dan css. Luangkan waktu sejenak untuk menyerap semua ini, coba dan cari file yang tidak kita kenal dari panduan manual. kita dapat menggunakan Burp Suite untuk melihat respons setiap permintaan dalam sejumlah format berbeda yang terletak di tab "Resposne" di panel tampilan kanan bawah. Jelajahi setiap respons mencari hal-hal yang menarik. Hal-hal yang mungkin mengejutkan kita termasuk:

- Komentar Developer

- Email address

- Username & password jika kita cukup beruntung

- Informasi Path ke file/directory

- dll

Search Specific Keyword

Kita juga dapat memanfaatkan Burp Suite untuk melakukan beberapa pekerjaan berat untuk kita. Klik kanan pada sebuah node, dari sub-menu “Engagement tools” pilih "Search". Salah satu pencarian favorit adalah untuk memindai string "set-cookie". Ini memungkinkan kita mengetahui halaman mana yang cukup menarik untuk membutuhkan cookie yang unik. Cookie biasanya digunakan oleh pengembang aplikasi web untuk membedakan antara permintaan dari beberapa pengguna situs. Ini memastikan bahwa pengguna 'A' tidak bisa melihat informasi milik pengguna 'B'. Untuk alasan ini, merupakan ide bagus untuk mengidentifikasi halaman-halaman ini dan memberikan perhatian khusus kepada mereka.

Penggunaan Spider dan Discover

Setelah sedikit colek sana colek sini secara manual, biasanya akan lebih baik jika mengijinkan Burp Suite untuk men-spider host. Cukup klik kanan pada cabang root target di sitemap dan pilih "Spider this host".

Setelah proses spider selesai, kembali ke site-map kita dan lihat apakah kita memperoleh page baru. Jika sudah, lihat secara manual di browser dan juga di dalam Burp Suite untuk melihat apakah ada sesuatu yang menarik. Apakah ada prompt login baru, atau kotak input misalnya? Jika kita masih tidak puas dengan semua yang kita temukan, kita dapat mencoba Burp Suite discovery module. Klik kanan pada cabang root situs target dan dari sub-menu “Engagement tools” pilih “Discover Content”. Di sebagian besar situs, modul ini dapat dan akan berjalan untuk waktu yang lama oleh karenanya sangat di sarankan untuk diawasi operasionalnya. Pastikan dia selesai atau matikan secara manual sebelum berjalan terlalu lama.

Penggunaan Repeater

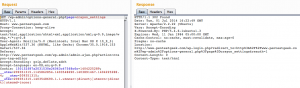

Tab Repeater adalah salah satu fitur yang paling berguna di Burp Suite. Seorang pentester akan menggunakannya ratusan kali pada setiap aplikasi web yang sedang ujinya. Ini sangat berharga dan juga sangat mudah digunakan. Cukup klik kanan pada permintaan apa pun di tab "Target" atau "Proxy" dan pilih “Send to Repeater”. Selanjutnya klik ke tab "Repeater" dan tekan "Go". Kita akan melihat sesuatu seperti ini.

Di sini kita dapat menggunakan burp suite untuk memanipulasi bagian mana pun dari header permintaan HTTP dan melihat seperti apa responsnya. Disarankan untuk menghabiskan waktu yang baik di sini bermain dengan setiap aspek dari permintaan HTTP. Terutama setiap parameter GET / POST yang dikirim bersamaan dengan permintaan.

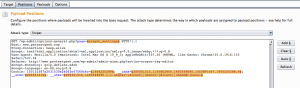

Penggunaan Intruder

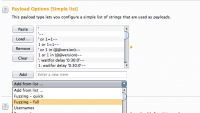

Jika kita memiliki waktu yang terbatas dan terlalu banyak permintaan dan parameter individual untuk melakukan tes manual menyeluruh. Burp Suite Intruder adalah cara yang hebat dan powerful untuk melakukan automated dan semi-targeted fuzzing. Kita dapat menggunakannya terhadap satu atau lebih parameter dalam permintaan HTTP. Klik kanan pada permintaan apa pun seperti yang kita lakukan sebelumnya dan kali ini pilih “Send to Intruder”. Buka tab "Intruder" dan klik pada tab "Positions". Kita harusnya akan melihat tampilan seperti ini.

Sangat disarankan untuk menggunakan tombol "Clear" untuk menghapus apa yang dipilih pada awalnya. Perilaku default adalah untuk menguji semuanya dengan tanda ‘=’. Highlight parameter yang tidak ingin kita fuzz dan klik "Add". Selanjutnya kita harus pergi ke sub-tab "Payloads" dan memberi tahu Burp Suite kasus uji apa yang harus dilakukan selama menjalankan fuzzing. Yang baik untuk memulai adalah “Fuzzing - full”. ini akan mengirim sejumlah kasus uji dasar ke setiap parameter yang kita sorot pada sub-tab "Positions".

Automated Scanning – Burp Suite Tutorial

The last thing that I do when testing a web application is perform an automated scan using Burp Suite. Back on your “Site map” sub-tab, right click on the root branch of your target site and select “Passively scan this host”. This will analyze every request and response that you have generated during your Burp Suite session. It will produce a vulnerability advisor on the “Results” sub-tab located on the “Scanner” tab. I like to do the passive scan first because it doesn’t send any traffic to the target server. Alternatively you can configure Burp Suite to passively analyze requests and responses automatically in the “Live scanning” sub-tab. You can also do this for Active Scanning but I do not recommend it.

When doing an active scan I like to use the following settings.