Difference between revisions of "Hacking: openvas"

Onnowpurbo (talk | contribs) |

Onnowpurbo (talk | contribs) |

||

| (3 intermediate revisions by the same user not shown) | |||

| Line 15: | Line 15: | ||

Pengguna / pentester dapat secara automatis men-scan banyak server sekaligus secara automatis maupun secara periodik. Hasil-nya di dapat di akses melalui web, maupun di export ke aplikasi lain seperti Dradis menggunakan format XML. Akibatnya OpenVAS menjadi sangat menarik bagi banyak pentester yang harus mengawasi banyak mesin / server / layanan sekaligus. | Pengguna / pentester dapat secara automatis men-scan banyak server sekaligus secara automatis maupun secara periodik. Hasil-nya di dapat di akses melalui web, maupun di export ke aplikasi lain seperti Dradis menggunakan format XML. Akibatnya OpenVAS menjadi sangat menarik bagi banyak pentester yang harus mengawasi banyak mesin / server / layanan sekaligus. | ||

| + | [[File:Openvas-web.jpeg|center|400px|thumb]] | ||

| + | |||

| + | Tampilan GUI / Web-nya juga relatif sederhana, kita dapat langsung merasakan scan / pentest oleh OpenVAS dengan memmasukan IP address di kolom sebelum "Start Scan". | ||

==Referensi== | ==Referensi== | ||

| Line 24: | Line 27: | ||

* [[openvas: di ubuntu]] | * [[openvas: di ubuntu]] | ||

* [[openvas: Trusted NVT]] | * [[openvas: Trusted NVT]] | ||

| + | * [[openvas: kali linux 2020.4 install]] | ||

| + | |||

| + | ===OpenVAS diganti GMV=== | ||

| + | |||

| + | * [[gmv]] | ||

Latest revision as of 07:23, 29 December 2020

OpenVAS adalah framework dari beberapa layanan dan tool yang menawarkan solusi scanner kerentanan dan manajemen kerentanan yang komprehensif dan kuat. Framework ini merupakan bagian dari solusi manajemen kerentanan komersial Greenbone Networks yang perkembangannya dikontribusikan kepada komunitas Open Source sejak tahun 2009.

Pemindai keamanan disertai dengan update secara berkala Network Vulnerability Test (NVT) dengan total lebih dari 50.000 saat ini.

Semua produk OpenVAS adalah perangkat lunak bebas, dan sebagian besar komponen dilisensikan di bawah GNU General Public License (GPL). Plugin untuk OpenVAS ditulis dalam Nessus Attack Scripting Language, NASL.

OpenVAS mulai dengan nama GNessUs, sebagai fork / cabang dari tool scanner open source Nessus yang sebelumnya, setelah pengembangnya, Tenable Network Security mengubahnya menjadi proprietary (closed source) pada Oktober 2005. OpenVAS awalnya diusulkan oleh para pentester di Portcullis Computer Security dan kemudian diumumkan oleh Tim Brown di Slashdot.

OpenVAS adalah project member dari Software in the Public Interest.

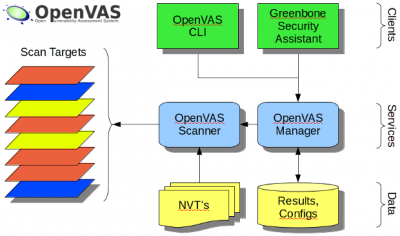

Gambaran umum arsitektur / kerja OpenVAS di perlihatkan dalam gambar di bawah ini.

Pengguna / pentester dapat secara automatis men-scan banyak server sekaligus secara automatis maupun secara periodik. Hasil-nya di dapat di akses melalui web, maupun di export ke aplikasi lain seperti Dradis menggunakan format XML. Akibatnya OpenVAS menjadi sangat menarik bagi banyak pentester yang harus mengawasi banyak mesin / server / layanan sekaligus.

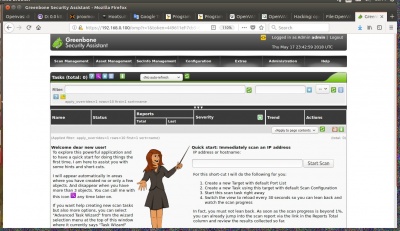

Tampilan GUI / Web-nya juga relatif sederhana, kita dapat langsung merasakan scan / pentest oleh OpenVAS dengan memmasukan IP address di kolom sebelum "Start Scan".