Difference between revisions of "Cyber Security: Security Operations Center Components"

Onnowpurbo (talk | contribs) |

Onnowpurbo (talk | contribs) |

||

| (15 intermediate revisions by the same user not shown) | |||

| Line 1: | Line 1: | ||

Sumber: https://www.comptia.org/content/articles/what-is-a-security-operations-center | Sumber: https://www.comptia.org/content/articles/what-is-a-security-operations-center | ||

| − | + | Sederhananya, Security Operations Center (SOC – diucapkan “sock”) adalah tim ahli yang secara proaktif memantau kemampuan organisasi untuk beroperasi dengan aman. Secara tradisional, SOC sering didefinisikan sebagai ruangan tempat analis SOC bekerja sama. Meskipun hal ini masih terjadi di banyak organisasi, munculnya COVID-19 dan faktor lainnya telah menyebabkan tim SOC didistribusikan lebih jauh. Semakin lama, SOC saat ini bukanlah satu ruangan yang penuh dengan orang, dan lebih merupakan fungsi keamanan penting dalam suatu organisasi. | |

| − | + | Seorang anggota tim SOC seringkali dapat bekerja dengan baik di kantor pusat mereka seperti di pusat operasi keamanan fisik. | |

| − | |||

| − | + | ==Apa yang Dilakukan Anggota Tim SOC?== | |

| − | + | Anggota tim SOC bertanggung jawab atas berbagai aktivitas, termasuk pemantauan proaktif, respons insiden dan pemulihan, aktivitas remediasi, compliance, serta koordinasi dan konteks. | |

| − | + | Mari selami lebih dalam setiap tugas ini. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | * Proactive Monitoring: Ini termasuk analisis file log. Log dapat berasal dari end point (mis., komputer notebook, ponsel, atau perangkat IoT) atau dari sumber daya jaringan, seperti router, firewall, aplikasi sistem deteksi intrusi (IDS), dan peralatan email. Istilah lain untuk pemantauan proaktif adalah pemantauan ancaman. Anggota tim SOC bekerja dengan berbagai sumber daya, yang dapat mencakup pekerja TI lainnya (mis., teknisi meja bantuan), serta tool artificial intelligence (AI) dan file log. | |

| + | * Incident Response and Recovery: SOC mengoordinasikan kemampuan organisasi untuk mengambil langkah-langkah yang diperlukan untuk mengurangi kerusakan dan berkomunikasi dengan benar agar organisasi tetap berjalan setelah insiden. Tidak cukup hanya melihat log dan mengeluarkan peringatan. Bagian utama dari respons insiden adalah membantu organisasi pulih dari insiden. Misalnya, pemulihan tersebut dapat mencakup aktivitas seperti menangani malware akut atau insiden ransomware. | ||

| + | * Remediation Activities: Anggota tim SOC memberikan analisis berbasis data yang membantu organisasi mengatasi kerentanan dan menyesuaikan tool pemantauan dan peringatan keamanan. Misalnya, dengan menggunakan informasi yang diperoleh dari file log dan sumber lain, anggota SOC dapat merekomendasikan strategi segmentasi jaringan yang lebih baik atau rejimen penambalan sistem yang lebih baik. Meningkatkan keamanan siber yang ada adalah tanggung jawab utama SOC. | ||

| + | * Compliance: Organisasi mengamankan diri mereka sendiri melalui kesesuaian dengan kebijakan keamanan, serta standar keamanan eksternal, seperti ISO 27001x, NIST Cybersecurity Framework (CSF), dan General Data Protection Regulation (GDPR). Organisasi memerlukan SOC untuk membantu memastikan bahwa mereka mematuhi standar keamanan penting dan best practices. | ||

| + | * Coordination and Context: Yang terpenting, anggota tim SOC membantu organisasi mengoordinasikan elemen dan layanan yang berbeda dan memberikan informasi yang divisualisasikan dan berguna. Bagian dari koordinasi ini adalah kemampuan untuk menyediakan rangkaian narasi yang bermanfaat dan berguna untuk aktivitas di jaringan. Narasi ini membantu membentuk kebijakan dan postur keamanan siber perusahaan untuk masa depan. | ||

| + | Anggota tim SOC membantu organisasi mengidentifikasi penyebab utama serangan siber. Ketika seorang analis SOC melakukan ini, mereka dikatakan terlibat dalam analisis akar penyebab. Singkatnya, seorang analis SOC bekerja untuk mencari tahu kapan, bagaimana, dan bahkan mengapa sebuah serangan berhasil. | ||

| + | Untuk tujuan ini, analis SOC meninjau bukti serangan. Bukti semacam itu disebut indikator serangan. Jika serangan berhasil, analis SOC kemudian akan mempelajari indikator kompromi untuk membantu organisasi merespons dengan tepat, serta membuat perubahan agar serangan serupa tidak terjadi lagi di masa mendatang. | ||

| − | ==Security Operations Center | + | ==Pembagian Peran / Kerja di Security Operations Center== |

| − | + | Tentu saja, ada beberapa posisi khusus yang melengkapi SOC. Meskipun peran dan jabatan pekerjaan tertentu akan berubah dari satu organisasi ke organisasi lain, berikut adalah beberapa jabatan pekerjaan yang biasanya ditemukan di SOC: | |

| − | * Junior security analyst: | + | * Junior security analyst: Orang ini bertanggung jawab untuk secara teratur memantau alat dan aplikasi keamanan yang telah dipasang dan kemudian memberikan interpretasi dan konteks yang berguna berdasarkan laporan tersebut. Aplikasi ini dapat mencakup aplikasi intrusion detection system (IDS), aplikasi security information and event monitoring (SIEM), dan aplikasi cybersecurity threat feed. Terkadang, peran pekerjaan ini disebut operator atau operator SOC. |

| − | * Senior security analyst: | + | * Senior security analyst: Orang ini memiliki banyak tanggung jawab yang sama dengan analis tingkat junior tetapi bekerja pada masalah yang lebih menantang dan akut. Sering kali, seorang analis keamanan senior akan bertanggung jawab untuk memimpin aktivitas tanggap insiden. Seringkali, analis keamanan senior disebut sebagai manajer respons insiden. |

| − | * Threat hunter: | + | * Threat hunter: Orang ini memiliki kombinasi unik dari analitik keamanan dan keterampilan pengujian penetrasi. Pemburu ancaman juga memiliki kemampuan untuk bekerja dengan orang-orang teknis dan non-teknis untuk membantu organisasi mengantisipasi serangan. |

| − | Cyber Threat Intelligence (CTI) manager: | + | * Cyber Threat Intelligence (CTI) manager: Banyak organisasi membuat threat intelligence feed yang berguna. Seorang manajer CTI dapat diminta untuk berspesialisasi dalam memperoleh, memilah-milah, dan menafsirkan feed ini untuk organisasi. |

| − | * Manager: | + | * Manager: Orang ini bertanggung jawab untuk mengelola setiap anggota tim, serta teknologi yang digunakan setiap anggota tim. |

| − | == | + | ==Apa yang terjadi di Security Operations Center (SOC)?== |

| − | + | Pertama-tama, tim SOC mengumpulkan informasi dari berbagai sumber, termasuk CTI threat feed untuk mencatat file dari sistem di seluruh perusahaan. Tim SOC dengan hati-hati memantau aset perusahaan, mulai dari server lokal di pusat data hingga sumber daya cloud. Pemantauan yang akurat sangat penting. Oleh karena itu, anggota tim SOC akan memantau server, end point, dan perangkat perimeter seperti firewall dan switch. | |

| − | + | Gambar di bawah memberikan pandangan abstrak tentang apa yang terjadi di SOC. | |

| − | + | [[File:Security-operations-center-diagram.png|center|400px|thumb|Diagram Security Operations Center (SOC)]] | |

| − | |||

| − | SOC | + | Diagram yang menunjukkan bagian-bagian yang membentuk SOC dan bagaimana mereka bekerja sama, termasuk cyber threat intelligence, normalisasi data, aplikasi SIEM, AI, dan security analysts. |

| − | + | Anggota tim SOC kemudian bekerja untuk menginterpretasikan data ini dengan hati-hati sehingga mereka memiliki informasi yang dapat ditindaklanjuti. Bagian dari interpretasi ini melibatkan penghapusan data duplikat dan mengidentifikasi akar penyebab masalah. Kegiatan ini sering disebut normalisasi data. | |

| − | + | Tidaklah cukup hanya dengan melihat file log alat SIEM. Pekerja harus memiliki pengalaman dan kebijaksanaan yang cukup untuk menginterpretasikan data secara akurat. Dalam banyak hal, anggota tim SOC yang ideal bertindak sebagai juru kunci informasi. | |

| − | + | Tetapi tanggung jawab SOC tidak berakhir di situ. SOC tidak hanya bertugas mencari orang jahat. Anggota tim SOC menghabiskan cukup banyak waktu untuk mengidentifikasi kondisi yang membuat lokasi kita menjadi tempat yang ideal bagi para peretas. | |

| − | + | Ini dapat mencakup mencari hal-hal berikut: | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | * Unpatched server dan end point: Meskipun memperbarui sistem mungkin tampak sebagai langkah yang sepele, sebenarnya tidak. Anggota tim SOC dapat membantu menandai sistem yang belum di patch, atau mengidentifikasi tindakan alternatif. Misalnya, jika suatu sistem tidak dapat dengan mudah di patch karena beberapa alasan, mungkin perlu memantau sistem yang belum di patch sampai ada waktu untuk mempatchnya dengan benar. | |

| − | + | * Vulnerable end point: Ini termasuk end point yang tidak mengupdate database antivirus dengan baik, atau bahkan yang aplikasi antivirus-nya tidak jalan. | |

| + | * Perimeter dan edge device yang menunjukkan ciri-ciri pengabaian: Ini mungkin termasuk router, switch, dan perangkat jaringan lain yang ada di jaringan atau tepat di luar jaringan yang tidak di update dan diamankan dengan benar. | ||

| + | * Melaporkan aktifitas end-user: Social engineering adalah cara utama peretas mendapatkan akses yang tidak benar ke informasi dan sumber daya perusahaan. Oleh karena itu, anggota SOC melakukan yang terbaik untuk melindungi end-user agar tidak dimanipulasi oleh peretas. Sangat mungkin bahwa sebagai anggota tim SOC akan bekerja sama dengan erat dengan manajer dan end-user terutama karena individu adalah target utama peretas. | ||

| − | + | ==Skill apa yang dibutuhkan untuk bekerja di Security Operations Center?== | |

| − | + | Tidak semua orang dalam tim SOC memiliki pengalaman keamanan puluhan tahun. Kemungkinan, beberapa anggota tim SOC hanya memiliki pengalaman beberapa tahun di bidang TI. Namun, yang lain memiliki lebih banyak. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | Karakteristik utama anggota tim SOC hanyalah kedalaman dan luasnya pengetahuan di semua bidang TI, seperti yang dirangkum dalam tabel di bawah ini. Keterampilan yang dibutuhkan untuk bekerja di SOC dicakup oleh berbagai sertifikasi IT. Memiliki sertifikasi membuktikan kepada pemberi kerja bahwa kita memiliki keterampilan yang dibutuhkan di Security Operations Center mereka. | |

| − | |||

| − | |||

| + | {| class="wikitable" | ||

| + | |+ Skill untuk Security Operations Center | ||

| + | |- | ||

| + | ! Activitas !! Deskripsi !! Contoh Sertifikasi | ||

| + | |- | ||

| + | | End point analysis || Kemampuan untuk memahami bagaimana host jaringan seharusnya berperilaku dan bagaimana peralatan tersebut dapat dimanipulasi || MTCNA, MTCRE, CCNA, JNCIA-Junos, ACMA, VCTA-NV, CompTIA A+ | ||

| + | |- | ||

| + | | Evaluasi Network and Cloud resource || Pengetahuan / Skill tentang bagaimana protokol dapat disalahgunakan || RHCSA, RHCE, LPIC-1, Azure Administrator Associate, VCP-DCV, Google Cloud Foundation, Google Cloud Associate, Google Cloud Professsional, CompTIA Network+, CompTIA Cloud+, CompTIA Linux+, CompTIA Server+ | ||

| + | |- | ||

| + | | Mengenali Vulnerability dan Attack || Pengalaman praktis dan hands-on dengan baik tentang bagaimana attack di lakukan || CEH, GIAC, OSCP, CISSP, CHFI, CISM, CompTIA Security+ | ||

| + | |- | ||

| + | | Analysis dari Tactics, Techniques and Procedures (TTPS) dan Indicators of Compromise (IoC) || Kemampuan untuk mengidentifikasi aktifitas spesifik hacker || CEH, GIAC, OSCP, CISSP, CHFI, CISM, CompTIA Security+, CompTIA CySA+, CompTIA PenTest+ | ||

| + | |- | ||

| + | | Mengikuti setiap langkah dari siklus hidup peretas || Kemampuan mendetail untuk melacak bagaimana seorang peretas melakukan manouver saat melakukan serangan; membutuhkan pengetahuan tentang berbagai model, termasuk Lockheed-Martin Cybersecurity Kill Chain, model MITRE ATT&CK, dan model diamond || CEH, GIAC, OSCP, CISSP, CHFI, CISM, CompTIA Security+, CompTIA PenTest+ | ||

| + | |} | ||

| + | Penting untuk diperhatikan bahwa analis SOC tingkat awal mungkin tidak memerlukan sertifikasi tingkat lanjut. Paling tidak tabel di atas dapat memberikan gambaran pada kita akan jenis keterampilan analis SOC, atau mereka yang dapat bekerja berhubungan dengan kegiatan analis SOC. | ||

| + | Jika Anda menginginkan tempat di SOC, saran terbaik adalah fokus pada hal-hal penting. Menjadi ahli tentang bagaimana end-point, server, dan perangkat perimeter beroperasi. Penting juga untuk memahami cloud dan bagaimana data mengalir data dari satu resource ke resource lainnya. Teruslah belajar, dan suatu hari kita berharap dapat memberi selamat kepada Anda sebagai anggota SOC. | ||

==Referensi== | ==Referensi== | ||

Latest revision as of 09:39, 19 November 2022

Sumber: https://www.comptia.org/content/articles/what-is-a-security-operations-center

Sederhananya, Security Operations Center (SOC – diucapkan “sock”) adalah tim ahli yang secara proaktif memantau kemampuan organisasi untuk beroperasi dengan aman. Secara tradisional, SOC sering didefinisikan sebagai ruangan tempat analis SOC bekerja sama. Meskipun hal ini masih terjadi di banyak organisasi, munculnya COVID-19 dan faktor lainnya telah menyebabkan tim SOC didistribusikan lebih jauh. Semakin lama, SOC saat ini bukanlah satu ruangan yang penuh dengan orang, dan lebih merupakan fungsi keamanan penting dalam suatu organisasi.

Seorang anggota tim SOC seringkali dapat bekerja dengan baik di kantor pusat mereka seperti di pusat operasi keamanan fisik.

Apa yang Dilakukan Anggota Tim SOC?

Anggota tim SOC bertanggung jawab atas berbagai aktivitas, termasuk pemantauan proaktif, respons insiden dan pemulihan, aktivitas remediasi, compliance, serta koordinasi dan konteks.

Mari selami lebih dalam setiap tugas ini.

- Proactive Monitoring: Ini termasuk analisis file log. Log dapat berasal dari end point (mis., komputer notebook, ponsel, atau perangkat IoT) atau dari sumber daya jaringan, seperti router, firewall, aplikasi sistem deteksi intrusi (IDS), dan peralatan email. Istilah lain untuk pemantauan proaktif adalah pemantauan ancaman. Anggota tim SOC bekerja dengan berbagai sumber daya, yang dapat mencakup pekerja TI lainnya (mis., teknisi meja bantuan), serta tool artificial intelligence (AI) dan file log.

- Incident Response and Recovery: SOC mengoordinasikan kemampuan organisasi untuk mengambil langkah-langkah yang diperlukan untuk mengurangi kerusakan dan berkomunikasi dengan benar agar organisasi tetap berjalan setelah insiden. Tidak cukup hanya melihat log dan mengeluarkan peringatan. Bagian utama dari respons insiden adalah membantu organisasi pulih dari insiden. Misalnya, pemulihan tersebut dapat mencakup aktivitas seperti menangani malware akut atau insiden ransomware.

- Remediation Activities: Anggota tim SOC memberikan analisis berbasis data yang membantu organisasi mengatasi kerentanan dan menyesuaikan tool pemantauan dan peringatan keamanan. Misalnya, dengan menggunakan informasi yang diperoleh dari file log dan sumber lain, anggota SOC dapat merekomendasikan strategi segmentasi jaringan yang lebih baik atau rejimen penambalan sistem yang lebih baik. Meningkatkan keamanan siber yang ada adalah tanggung jawab utama SOC.

- Compliance: Organisasi mengamankan diri mereka sendiri melalui kesesuaian dengan kebijakan keamanan, serta standar keamanan eksternal, seperti ISO 27001x, NIST Cybersecurity Framework (CSF), dan General Data Protection Regulation (GDPR). Organisasi memerlukan SOC untuk membantu memastikan bahwa mereka mematuhi standar keamanan penting dan best practices.

- Coordination and Context: Yang terpenting, anggota tim SOC membantu organisasi mengoordinasikan elemen dan layanan yang berbeda dan memberikan informasi yang divisualisasikan dan berguna. Bagian dari koordinasi ini adalah kemampuan untuk menyediakan rangkaian narasi yang bermanfaat dan berguna untuk aktivitas di jaringan. Narasi ini membantu membentuk kebijakan dan postur keamanan siber perusahaan untuk masa depan.

Anggota tim SOC membantu organisasi mengidentifikasi penyebab utama serangan siber. Ketika seorang analis SOC melakukan ini, mereka dikatakan terlibat dalam analisis akar penyebab. Singkatnya, seorang analis SOC bekerja untuk mencari tahu kapan, bagaimana, dan bahkan mengapa sebuah serangan berhasil.

Untuk tujuan ini, analis SOC meninjau bukti serangan. Bukti semacam itu disebut indikator serangan. Jika serangan berhasil, analis SOC kemudian akan mempelajari indikator kompromi untuk membantu organisasi merespons dengan tepat, serta membuat perubahan agar serangan serupa tidak terjadi lagi di masa mendatang.

Pembagian Peran / Kerja di Security Operations Center

Tentu saja, ada beberapa posisi khusus yang melengkapi SOC. Meskipun peran dan jabatan pekerjaan tertentu akan berubah dari satu organisasi ke organisasi lain, berikut adalah beberapa jabatan pekerjaan yang biasanya ditemukan di SOC:

- Junior security analyst: Orang ini bertanggung jawab untuk secara teratur memantau alat dan aplikasi keamanan yang telah dipasang dan kemudian memberikan interpretasi dan konteks yang berguna berdasarkan laporan tersebut. Aplikasi ini dapat mencakup aplikasi intrusion detection system (IDS), aplikasi security information and event monitoring (SIEM), dan aplikasi cybersecurity threat feed. Terkadang, peran pekerjaan ini disebut operator atau operator SOC.

- Senior security analyst: Orang ini memiliki banyak tanggung jawab yang sama dengan analis tingkat junior tetapi bekerja pada masalah yang lebih menantang dan akut. Sering kali, seorang analis keamanan senior akan bertanggung jawab untuk memimpin aktivitas tanggap insiden. Seringkali, analis keamanan senior disebut sebagai manajer respons insiden.

- Threat hunter: Orang ini memiliki kombinasi unik dari analitik keamanan dan keterampilan pengujian penetrasi. Pemburu ancaman juga memiliki kemampuan untuk bekerja dengan orang-orang teknis dan non-teknis untuk membantu organisasi mengantisipasi serangan.

- Cyber Threat Intelligence (CTI) manager: Banyak organisasi membuat threat intelligence feed yang berguna. Seorang manajer CTI dapat diminta untuk berspesialisasi dalam memperoleh, memilah-milah, dan menafsirkan feed ini untuk organisasi.

- Manager: Orang ini bertanggung jawab untuk mengelola setiap anggota tim, serta teknologi yang digunakan setiap anggota tim.

Apa yang terjadi di Security Operations Center (SOC)?

Pertama-tama, tim SOC mengumpulkan informasi dari berbagai sumber, termasuk CTI threat feed untuk mencatat file dari sistem di seluruh perusahaan. Tim SOC dengan hati-hati memantau aset perusahaan, mulai dari server lokal di pusat data hingga sumber daya cloud. Pemantauan yang akurat sangat penting. Oleh karena itu, anggota tim SOC akan memantau server, end point, dan perangkat perimeter seperti firewall dan switch.

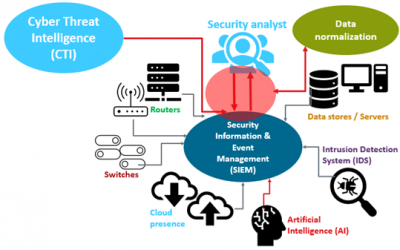

Gambar di bawah memberikan pandangan abstrak tentang apa yang terjadi di SOC.

Diagram yang menunjukkan bagian-bagian yang membentuk SOC dan bagaimana mereka bekerja sama, termasuk cyber threat intelligence, normalisasi data, aplikasi SIEM, AI, dan security analysts.

Anggota tim SOC kemudian bekerja untuk menginterpretasikan data ini dengan hati-hati sehingga mereka memiliki informasi yang dapat ditindaklanjuti. Bagian dari interpretasi ini melibatkan penghapusan data duplikat dan mengidentifikasi akar penyebab masalah. Kegiatan ini sering disebut normalisasi data.

Tidaklah cukup hanya dengan melihat file log alat SIEM. Pekerja harus memiliki pengalaman dan kebijaksanaan yang cukup untuk menginterpretasikan data secara akurat. Dalam banyak hal, anggota tim SOC yang ideal bertindak sebagai juru kunci informasi.

Tetapi tanggung jawab SOC tidak berakhir di situ. SOC tidak hanya bertugas mencari orang jahat. Anggota tim SOC menghabiskan cukup banyak waktu untuk mengidentifikasi kondisi yang membuat lokasi kita menjadi tempat yang ideal bagi para peretas.

Ini dapat mencakup mencari hal-hal berikut:

- Unpatched server dan end point: Meskipun memperbarui sistem mungkin tampak sebagai langkah yang sepele, sebenarnya tidak. Anggota tim SOC dapat membantu menandai sistem yang belum di patch, atau mengidentifikasi tindakan alternatif. Misalnya, jika suatu sistem tidak dapat dengan mudah di patch karena beberapa alasan, mungkin perlu memantau sistem yang belum di patch sampai ada waktu untuk mempatchnya dengan benar.

- Vulnerable end point: Ini termasuk end point yang tidak mengupdate database antivirus dengan baik, atau bahkan yang aplikasi antivirus-nya tidak jalan.

- Perimeter dan edge device yang menunjukkan ciri-ciri pengabaian: Ini mungkin termasuk router, switch, dan perangkat jaringan lain yang ada di jaringan atau tepat di luar jaringan yang tidak di update dan diamankan dengan benar.

- Melaporkan aktifitas end-user: Social engineering adalah cara utama peretas mendapatkan akses yang tidak benar ke informasi dan sumber daya perusahaan. Oleh karena itu, anggota SOC melakukan yang terbaik untuk melindungi end-user agar tidak dimanipulasi oleh peretas. Sangat mungkin bahwa sebagai anggota tim SOC akan bekerja sama dengan erat dengan manajer dan end-user terutama karena individu adalah target utama peretas.

Skill apa yang dibutuhkan untuk bekerja di Security Operations Center?

Tidak semua orang dalam tim SOC memiliki pengalaman keamanan puluhan tahun. Kemungkinan, beberapa anggota tim SOC hanya memiliki pengalaman beberapa tahun di bidang TI. Namun, yang lain memiliki lebih banyak.

Karakteristik utama anggota tim SOC hanyalah kedalaman dan luasnya pengetahuan di semua bidang TI, seperti yang dirangkum dalam tabel di bawah ini. Keterampilan yang dibutuhkan untuk bekerja di SOC dicakup oleh berbagai sertifikasi IT. Memiliki sertifikasi membuktikan kepada pemberi kerja bahwa kita memiliki keterampilan yang dibutuhkan di Security Operations Center mereka.

| Activitas | Deskripsi | Contoh Sertifikasi |

|---|---|---|

| End point analysis | Kemampuan untuk memahami bagaimana host jaringan seharusnya berperilaku dan bagaimana peralatan tersebut dapat dimanipulasi | MTCNA, MTCRE, CCNA, JNCIA-Junos, ACMA, VCTA-NV, CompTIA A+ |

| Evaluasi Network and Cloud resource | Pengetahuan / Skill tentang bagaimana protokol dapat disalahgunakan | RHCSA, RHCE, LPIC-1, Azure Administrator Associate, VCP-DCV, Google Cloud Foundation, Google Cloud Associate, Google Cloud Professsional, CompTIA Network+, CompTIA Cloud+, CompTIA Linux+, CompTIA Server+ |

| Mengenali Vulnerability dan Attack | Pengalaman praktis dan hands-on dengan baik tentang bagaimana attack di lakukan | CEH, GIAC, OSCP, CISSP, CHFI, CISM, CompTIA Security+ |

| Analysis dari Tactics, Techniques and Procedures (TTPS) dan Indicators of Compromise (IoC) | Kemampuan untuk mengidentifikasi aktifitas spesifik hacker | CEH, GIAC, OSCP, CISSP, CHFI, CISM, CompTIA Security+, CompTIA CySA+, CompTIA PenTest+ |

| Mengikuti setiap langkah dari siklus hidup peretas | Kemampuan mendetail untuk melacak bagaimana seorang peretas melakukan manouver saat melakukan serangan; membutuhkan pengetahuan tentang berbagai model, termasuk Lockheed-Martin Cybersecurity Kill Chain, model MITRE ATT&CK, dan model diamond | CEH, GIAC, OSCP, CISSP, CHFI, CISM, CompTIA Security+, CompTIA PenTest+ |

Penting untuk diperhatikan bahwa analis SOC tingkat awal mungkin tidak memerlukan sertifikasi tingkat lanjut. Paling tidak tabel di atas dapat memberikan gambaran pada kita akan jenis keterampilan analis SOC, atau mereka yang dapat bekerja berhubungan dengan kegiatan analis SOC.

Jika Anda menginginkan tempat di SOC, saran terbaik adalah fokus pada hal-hal penting. Menjadi ahli tentang bagaimana end-point, server, dan perangkat perimeter beroperasi. Penting juga untuk memahami cloud dan bagaimana data mengalir data dari satu resource ke resource lainnya. Teruslah belajar, dan suatu hari kita berharap dapat memberi selamat kepada Anda sebagai anggota SOC.