Difference between revisions of "IPv6 Security: Overview"

Onnowpurbo (talk | contribs) |

Onnowpurbo (talk | contribs) |

||

| (4 intermediate revisions by the same user not shown) | |||

| Line 1: | Line 1: | ||

Sumber: https://resources.infosecinstitute.com/topic/ipv6-security-overview-a-small-view-of-the-future/ | Sumber: https://resources.infosecinstitute.com/topic/ipv6-security-overview-a-small-view-of-the-future/ | ||

| + | Untuk sudut pandang yang benar, wajar untuk mempertimbangkan bahwa IPv6 tidak selalu lebih aman daripada IPv4. Pendekatan keamanan yang diterapkan, meskipun diterapkan secara signifikan, masih marjinal dan tidak sepenuhnya baru. Namun, ada beberapa pertimbangan yang, tanpa diragukan lagi, meningkatkan tingkat keandalan IPv6. | ||

| + | ==Wajib menggunakan IPSec== | ||

| − | + | IPv4 juga menawarkan dukungan IPSec. Namun, dukungan untuk IPSec di IPv4 bersifat opsional. RFC4301 malah membuatnya wajib untuk digunakan di IPv6. IPSec terdiri dari sekumpulan protokol kriptografi yang dirancang untuk menyediakan keamanan dalam komunikasi data. IPSec memiliki beberapa protokol yang merupakan bagian dari rangkaiannya: AH (Authentication Header) dan ESP (Encapsulating Security Payload). Yang pertama menyediakan otentikasi dan integritas data, yang kedua, selain itu, juga untuk kerahasiaan. Di IPv6, header AH dan header ESP didefinisikan sebagai header ekstensi. | |

| − | + | Konsep dasar IPSec adalah “Security Association” (SA). SA diidentifikasi secara unik oleh beberapa parameter seperti SPI (Security Parameters Index – kolom di header AH/ESP), protokol keamanan, dan alamat IP tujuan. SA menentukan jenis layanan keamanan untuk koneksi dan biasanya berisi kunci untuk enkripsi data serta algoritme enkripsi yang akan digunakan. IKE (Internet Key Exchange) adalah proses yang digunakan untuk menegosiasikan parameter yang diperlukan untuk membuat SA baru. Berikut adalah beberapa detail tentang AH dan ESP: | |

| − | + | ===AH (Header Autentikasi)=== | |

| − | + | Seperti yang telah dikatakan, AH menyediakan otentikasi dan integritas data untuk seluruh paket IPv6. “Authentication” berarti bahwa jika titik akhir menerima paket dengan alamat sumber tertentu, dapat dipastikan bahwa paket IP memang berasal dari alamat IP tersebut. | |

| − | AH | + | “Integrity,” di sisi lain, berarti bahwa jika titik akhir menerima data, konten data tersebut tidak diubah sepanjang jalur dari sumber ke tujuan. Gambar di bawah menunjukkan format AH: |

| − | + | [[File:IPv6Securit3.png|center|300px|thumb]] | |

| − | |||

| − | |||

| − | + | Dari gambar di atas, kita dapat melihat beberapa field yang berbeda. Field “Next Header” mengidentifikasi jenis protocol transport, seperti TCP. “Payload Length” mengidentifikasi panjang Header Otentikasi. Bidang SPI mengidentifikasi indeks parameter keamanan yang akan digunakan untuk mengidentifikasi SA. Field “Sequence Number” (SNF) adalah penghitung yang bertambah 1 saat pengirim atau penerima menerima atau mengirimkan data. Melalui SNF, perlindungan anti-replay disediakan, karena ketika penerima menerima paket dengan Field Sequence Number duplikat, ini dibuang (kita dapat melihat serangan "Session Replay" di IPv4). | |

| − | + | “Authentication Data” berisi ICV (Integrity Check Value) yang menyediakan integritas dan otentikasi data. ICV dihitung menggunakan header IP, muatan paket IP, dan header AH. Apa yang sebenarnya terjadi adalah ketika penerima menerima paket, ia menghitung ICV dengan algoritme dan kunci yang ditentukan di SA. Sesuai dengan detail yang ditampilkan dan teknologi yang digunakan, AH dapat mencegah “IP Spoofing Attack”. | |

| − | |||

| − | ESP (Encapsulating Security Payload) | + | ===ESP (Encapsulating Security Payload)=== |

| − | + | ESP menyediakan kerahasiaan, autentikasi, dan integritas data atau confidentiality, authentication dan data integrity. Dengan istilah “confidentiality”, kita maksudkan bahwa tidak ada orang lain, bahkan penerima yang dimaksud, dapat membaca konten komunikasi dalam perjalanan. Seperti yang sudah disebutkan untuk AH, ESP juga memberikan perlindungan anti-replay. Gambar di bawah menunjukkan format paket ESP: | |

[[File:IPv6Securit4.png|center|300px|thumb]] | [[File:IPv6Securit4.png|center|300px|thumb]] | ||

| − | + | Sedangkan untuk AH, ESP juga berisi bidang SPI yang digunakan untuk mengidentifikasi SA. Field “Sequence Number”, seperti pada AH, memberikan perlindungan anti-replay. Yang menarik untuk diperhatikan adalah kolom “Next Header”, yang menjelaskan tipe data yang terdapat di kolom “Payload Data” (seluruh paket jika ESP digunakan dalam Tunnel Mode atau hanya payload jika digunakan dalam Transport Mode). Field “Authentication Data” berisi ICV (jika layanan autentikasi ditentukan oleh SA terkait dengan SPI), yang menyediakan otentikasi dan integritas data. Algoritme otentikasi yang digunakan untuk menghitung ICV juga ditentukan oleh SA. | |

| − | + | ==Address Space yang Besar== | |

| − | + | Seperti disebutkan di atas, di IPv4, serangan pengintaian dan scanning port adalah tugas yang relatif sederhana. Segmen jaringan yang paling umum dalam Protokol Internet saat ini adalah kelas C, dengan 8 bit dialokasikan untuk pengalamatan. Saat ini, melakukan serangan jenis ini pada segmen jaringan ini tidak memerlukan waktu lebih dari beberapa menit. Mengalokasikan 64 bit untuk pengalamatan (seperti yang diharapkan dalam subnet IPv6) berarti melakukan pemindaian bersih dari 2^64 (18446744073709551616) host. Secara praktis tidak mungkin. | |

| − | + | ==Neighbor Discovery== | |

| − | ND (Neighbor Discovery) | + | ND (Neighbor Discovery) adalah mekanisme yang digunakan untuk router dan prefix discovery. Ini adalah protokol lapisan jaringan, seperti IPv4 yang setara dengan ARP dan RARP. ND bekerja sangat erat dengan konfigurasi otomatis alamat, yang merupakan mekanisme yang digunakan oleh node IPv6 untuk memperoleh informasi konfigurasi. Konfigurasi otomatis ND dan alamat berkontribusi untuk membuat IPv6 lebih aman daripada pendahulunya. |

| − | |||

| − | |||

| − | + | ==IPv6 vs old attack== | |

| − | + | Di bagian ini kita akan menganalisis beberapa serangan cyber paling populer dalam perspektif yang berfokus pada perbandingan dan kemungkinan dampaknya dengan IPv6. | |

| − | + | ===Reconnaissance Attack=== | |

| − | + | Serangan pengintaian, di IPv6, berbeda karena dua alasan utama: Yang pertama adalah bahwa "Ports Scan" dan/atau "Ping Sweep" jauh kurang efektif di IPv6, karena, seperti yang telah dikatakan, luasnya subnet yang berperan. Yang kedua adalah bahwa alamat multicast baru di IPv6 akan memungkinkan menemukan sistem kunci dalam jaringan lebih mudah, seperti router dan beberapa jenis server. Selain itu, jaringan IPv6 memiliki hubungan yang lebih dekat dengan ICMPv6 (dibandingkan dengan ICMP rekanan IPv4) yang tidak memungkinkan filter yang terlalu agresif pada protokol ini. Selebihnya, tekniknya tetap sama. | |

| − | + | ===Over the Wall=== | |

| − | + | Kelas ini akan membahas jenis serangan di mana musuh mencoba mengeksploitasi sedikit kebijakan filtering yang membatasi. Saat ini, kita terbiasa mengembangkan access list (ACL) untuk membatasi akses tidak sah ke jaringan yang ingin kita lindungi dengan menetapkan kebijakan khusus pada perangkat gateway di antara titik akhir IPv4. Kebutuhan akan kontrol akses sama di IPv6 seperti di IPv4. Di IPv6, fungsi dasar untuk mitigasi akses yang tidak sah adalah sama. Namun, mengingat perbedaan yang signifikan antara header dari kedua protokol, adalah mungkin untuk membayangkan cara yang berbeda untuk mengimplementasikannya. | |

| − | + | ===Spoofing Attack=== | |

| − | + | Meskipun spoofing L4 tetap sama, karena sifat IPv6 yang teragregasi secara global, mitigasi spoofing diharapkan lebih mudah diterapkan. Namun bagian host dari alamat tidak dilindungi. Serangan spoofing layer 4 tidak berubah, karena protokol L4 tidak berubah di IPv6 sehubungan dengan spoofing. | |

| − | + | ===Serangan DDoS=== | |

| − | + | Di IPv6, kita tidak dapat menemukan alamat broadcast. Ini berarti bahwa semua serangan amplifikasi yang dihasilkan, seperti smurf, akan dihentikan. Spesifikasi IPv6 melarang pembuatan paket ICMPv6 sebagai tanggapan atas pesan ke alamat tujuan multicast IPv6, alamat multicast lapisan tautan atau alamat siaran lapisan tautan. Secara umum, melalui penerapan standar baru, kita seharusnya menemukan peningkatan dalam hal ini. | |

| − | + | ===Routing Attack=== | |

| − | + | Routing attack mengacu pada aktivitas yang mencoba mengarahkan arus lalu lintas dalam jaringan. Saat ini, protokol routing dilindungi menggunakan otentikasi kriptografi (MD5 dengan Kunci yang Dibagikan Sebelumnya) antar mitra router. Mekanisme perlindungan ini tidak akan berubah dengan IPv6. BGP telah diperbarui untuk membawa informasi routing IPv6. | |

| − | + | ===Malware=== | |

| − | + | Tidak ada implementasi khusus dalam IPv6 yang memungkinkan perubahan pendekatan klasik terhadap malware. Namun, worm yang menggunakan internet untuk menemukan host yang rentan mungkin mengalami kesulitan dalam propagasi karena address space yang besar. | |

| − | + | ===Sniffing=== | |

| − | + | Ini adalah serangan klasik yang melibatkan pengambilan data saat transit di jaringan. IPv6 menyediakan teknologi untuk pencegahan jenis serangan ini dengan IPSec, tetapi tidak menyederhanakan masalah manajemen kunci. Untuk itu, teknik ini masih bisa terus dipraktekkan. | |

| − | + | ===L7 Attack=== | |

| − | + | Di sini kita mengacu pada semua jenis serangan yang dilakukan pada Layer 7 model OSI. Juga mempertimbangkan adopsi IPSec di seluruh dunia, jenis serangan ini hampir tidak akan berubah. Buffer Overflow, Kerentanan Aplikasi Web, dll., tidak dapat dihentikan melalui adopsi IPv6. Ada juga pertimbangan lain: jika IPSec akan diimplementasikan sebagai standar untuk komunikasi antara titik akhir, semua perangkat seperti IDS/IPS, firewall, dan antivirus hanya akan melihat lalu lintas terenkripsi, mempromosikan jenis serangan ini. | |

| − | + | ===Man-in-the-Middle=== | |

| − | + | IPv6 mengalami risiko keamanan yang sama yang mungkin kita hadapi dalam serangan man-in-the-middle yang memengaruhi rangkaian protokol IPSec. | |

| + | ===Flooding Attacks=== | ||

| + | Flooding attack adalah serangan Denial of Service (DoS) di mana penyerang mengirimkan banyak permintaan SYN ke sistem target untuk membanjiri server dan menjatuhkan jaringan / membuatnya tidak responsif terhadap lalu lintas yang sebenarnya. Jadi, singkatnya, persis seperti apa kedengarannya. Prinsip inti dari serangan flooding tetap sama di IPv6. | ||

| + | ==Referensi== | ||

| + | * https://resources.infosecinstitute.com/topic/ipv6-security-overview-a-small-view-of-the-future/ | ||

| − | == | + | ==Pranala Menarik== |

| − | * | + | * [[IPv6]] |

Latest revision as of 10:50, 12 November 2022

Sumber: https://resources.infosecinstitute.com/topic/ipv6-security-overview-a-small-view-of-the-future/

Untuk sudut pandang yang benar, wajar untuk mempertimbangkan bahwa IPv6 tidak selalu lebih aman daripada IPv4. Pendekatan keamanan yang diterapkan, meskipun diterapkan secara signifikan, masih marjinal dan tidak sepenuhnya baru. Namun, ada beberapa pertimbangan yang, tanpa diragukan lagi, meningkatkan tingkat keandalan IPv6.

Wajib menggunakan IPSec

IPv4 juga menawarkan dukungan IPSec. Namun, dukungan untuk IPSec di IPv4 bersifat opsional. RFC4301 malah membuatnya wajib untuk digunakan di IPv6. IPSec terdiri dari sekumpulan protokol kriptografi yang dirancang untuk menyediakan keamanan dalam komunikasi data. IPSec memiliki beberapa protokol yang merupakan bagian dari rangkaiannya: AH (Authentication Header) dan ESP (Encapsulating Security Payload). Yang pertama menyediakan otentikasi dan integritas data, yang kedua, selain itu, juga untuk kerahasiaan. Di IPv6, header AH dan header ESP didefinisikan sebagai header ekstensi.

Konsep dasar IPSec adalah “Security Association” (SA). SA diidentifikasi secara unik oleh beberapa parameter seperti SPI (Security Parameters Index – kolom di header AH/ESP), protokol keamanan, dan alamat IP tujuan. SA menentukan jenis layanan keamanan untuk koneksi dan biasanya berisi kunci untuk enkripsi data serta algoritme enkripsi yang akan digunakan. IKE (Internet Key Exchange) adalah proses yang digunakan untuk menegosiasikan parameter yang diperlukan untuk membuat SA baru. Berikut adalah beberapa detail tentang AH dan ESP:

AH (Header Autentikasi)

Seperti yang telah dikatakan, AH menyediakan otentikasi dan integritas data untuk seluruh paket IPv6. “Authentication” berarti bahwa jika titik akhir menerima paket dengan alamat sumber tertentu, dapat dipastikan bahwa paket IP memang berasal dari alamat IP tersebut.

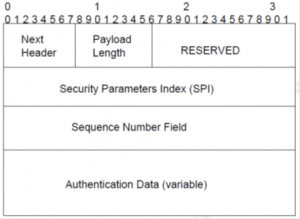

“Integrity,” di sisi lain, berarti bahwa jika titik akhir menerima data, konten data tersebut tidak diubah sepanjang jalur dari sumber ke tujuan. Gambar di bawah menunjukkan format AH:

Dari gambar di atas, kita dapat melihat beberapa field yang berbeda. Field “Next Header” mengidentifikasi jenis protocol transport, seperti TCP. “Payload Length” mengidentifikasi panjang Header Otentikasi. Bidang SPI mengidentifikasi indeks parameter keamanan yang akan digunakan untuk mengidentifikasi SA. Field “Sequence Number” (SNF) adalah penghitung yang bertambah 1 saat pengirim atau penerima menerima atau mengirimkan data. Melalui SNF, perlindungan anti-replay disediakan, karena ketika penerima menerima paket dengan Field Sequence Number duplikat, ini dibuang (kita dapat melihat serangan "Session Replay" di IPv4).

“Authentication Data” berisi ICV (Integrity Check Value) yang menyediakan integritas dan otentikasi data. ICV dihitung menggunakan header IP, muatan paket IP, dan header AH. Apa yang sebenarnya terjadi adalah ketika penerima menerima paket, ia menghitung ICV dengan algoritme dan kunci yang ditentukan di SA. Sesuai dengan detail yang ditampilkan dan teknologi yang digunakan, AH dapat mencegah “IP Spoofing Attack”.

ESP (Encapsulating Security Payload)

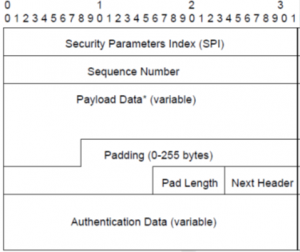

ESP menyediakan kerahasiaan, autentikasi, dan integritas data atau confidentiality, authentication dan data integrity. Dengan istilah “confidentiality”, kita maksudkan bahwa tidak ada orang lain, bahkan penerima yang dimaksud, dapat membaca konten komunikasi dalam perjalanan. Seperti yang sudah disebutkan untuk AH, ESP juga memberikan perlindungan anti-replay. Gambar di bawah menunjukkan format paket ESP:

Sedangkan untuk AH, ESP juga berisi bidang SPI yang digunakan untuk mengidentifikasi SA. Field “Sequence Number”, seperti pada AH, memberikan perlindungan anti-replay. Yang menarik untuk diperhatikan adalah kolom “Next Header”, yang menjelaskan tipe data yang terdapat di kolom “Payload Data” (seluruh paket jika ESP digunakan dalam Tunnel Mode atau hanya payload jika digunakan dalam Transport Mode). Field “Authentication Data” berisi ICV (jika layanan autentikasi ditentukan oleh SA terkait dengan SPI), yang menyediakan otentikasi dan integritas data. Algoritme otentikasi yang digunakan untuk menghitung ICV juga ditentukan oleh SA.

Address Space yang Besar

Seperti disebutkan di atas, di IPv4, serangan pengintaian dan scanning port adalah tugas yang relatif sederhana. Segmen jaringan yang paling umum dalam Protokol Internet saat ini adalah kelas C, dengan 8 bit dialokasikan untuk pengalamatan. Saat ini, melakukan serangan jenis ini pada segmen jaringan ini tidak memerlukan waktu lebih dari beberapa menit. Mengalokasikan 64 bit untuk pengalamatan (seperti yang diharapkan dalam subnet IPv6) berarti melakukan pemindaian bersih dari 2^64 (18446744073709551616) host. Secara praktis tidak mungkin.

Neighbor Discovery

ND (Neighbor Discovery) adalah mekanisme yang digunakan untuk router dan prefix discovery. Ini adalah protokol lapisan jaringan, seperti IPv4 yang setara dengan ARP dan RARP. ND bekerja sangat erat dengan konfigurasi otomatis alamat, yang merupakan mekanisme yang digunakan oleh node IPv6 untuk memperoleh informasi konfigurasi. Konfigurasi otomatis ND dan alamat berkontribusi untuk membuat IPv6 lebih aman daripada pendahulunya.

IPv6 vs old attack

Di bagian ini kita akan menganalisis beberapa serangan cyber paling populer dalam perspektif yang berfokus pada perbandingan dan kemungkinan dampaknya dengan IPv6.

Reconnaissance Attack

Serangan pengintaian, di IPv6, berbeda karena dua alasan utama: Yang pertama adalah bahwa "Ports Scan" dan/atau "Ping Sweep" jauh kurang efektif di IPv6, karena, seperti yang telah dikatakan, luasnya subnet yang berperan. Yang kedua adalah bahwa alamat multicast baru di IPv6 akan memungkinkan menemukan sistem kunci dalam jaringan lebih mudah, seperti router dan beberapa jenis server. Selain itu, jaringan IPv6 memiliki hubungan yang lebih dekat dengan ICMPv6 (dibandingkan dengan ICMP rekanan IPv4) yang tidak memungkinkan filter yang terlalu agresif pada protokol ini. Selebihnya, tekniknya tetap sama.

Over the Wall

Kelas ini akan membahas jenis serangan di mana musuh mencoba mengeksploitasi sedikit kebijakan filtering yang membatasi. Saat ini, kita terbiasa mengembangkan access list (ACL) untuk membatasi akses tidak sah ke jaringan yang ingin kita lindungi dengan menetapkan kebijakan khusus pada perangkat gateway di antara titik akhir IPv4. Kebutuhan akan kontrol akses sama di IPv6 seperti di IPv4. Di IPv6, fungsi dasar untuk mitigasi akses yang tidak sah adalah sama. Namun, mengingat perbedaan yang signifikan antara header dari kedua protokol, adalah mungkin untuk membayangkan cara yang berbeda untuk mengimplementasikannya.

Spoofing Attack

Meskipun spoofing L4 tetap sama, karena sifat IPv6 yang teragregasi secara global, mitigasi spoofing diharapkan lebih mudah diterapkan. Namun bagian host dari alamat tidak dilindungi. Serangan spoofing layer 4 tidak berubah, karena protokol L4 tidak berubah di IPv6 sehubungan dengan spoofing.

Serangan DDoS

Di IPv6, kita tidak dapat menemukan alamat broadcast. Ini berarti bahwa semua serangan amplifikasi yang dihasilkan, seperti smurf, akan dihentikan. Spesifikasi IPv6 melarang pembuatan paket ICMPv6 sebagai tanggapan atas pesan ke alamat tujuan multicast IPv6, alamat multicast lapisan tautan atau alamat siaran lapisan tautan. Secara umum, melalui penerapan standar baru, kita seharusnya menemukan peningkatan dalam hal ini.

Routing Attack

Routing attack mengacu pada aktivitas yang mencoba mengarahkan arus lalu lintas dalam jaringan. Saat ini, protokol routing dilindungi menggunakan otentikasi kriptografi (MD5 dengan Kunci yang Dibagikan Sebelumnya) antar mitra router. Mekanisme perlindungan ini tidak akan berubah dengan IPv6. BGP telah diperbarui untuk membawa informasi routing IPv6.

Malware

Tidak ada implementasi khusus dalam IPv6 yang memungkinkan perubahan pendekatan klasik terhadap malware. Namun, worm yang menggunakan internet untuk menemukan host yang rentan mungkin mengalami kesulitan dalam propagasi karena address space yang besar.

Sniffing

Ini adalah serangan klasik yang melibatkan pengambilan data saat transit di jaringan. IPv6 menyediakan teknologi untuk pencegahan jenis serangan ini dengan IPSec, tetapi tidak menyederhanakan masalah manajemen kunci. Untuk itu, teknik ini masih bisa terus dipraktekkan.

L7 Attack

Di sini kita mengacu pada semua jenis serangan yang dilakukan pada Layer 7 model OSI. Juga mempertimbangkan adopsi IPSec di seluruh dunia, jenis serangan ini hampir tidak akan berubah. Buffer Overflow, Kerentanan Aplikasi Web, dll., tidak dapat dihentikan melalui adopsi IPv6. Ada juga pertimbangan lain: jika IPSec akan diimplementasikan sebagai standar untuk komunikasi antara titik akhir, semua perangkat seperti IDS/IPS, firewall, dan antivirus hanya akan melihat lalu lintas terenkripsi, mempromosikan jenis serangan ini.

Man-in-the-Middle

IPv6 mengalami risiko keamanan yang sama yang mungkin kita hadapi dalam serangan man-in-the-middle yang memengaruhi rangkaian protokol IPSec.

Flooding Attacks

Flooding attack adalah serangan Denial of Service (DoS) di mana penyerang mengirimkan banyak permintaan SYN ke sistem target untuk membanjiri server dan menjatuhkan jaringan / membuatnya tidak responsif terhadap lalu lintas yang sebenarnya. Jadi, singkatnya, persis seperti apa kedengarannya. Prinsip inti dari serangan flooding tetap sama di IPv6.

Referensi