Difference between revisions of "GnuPG Privacy Handbook"

Onnowpurbo (talk | contribs) |

Onnowpurbo (talk | contribs) |

||

| (70 intermediate revisions by the same user not shown) | |||

| Line 18: | Line 18: | ||

Opsi command line --gen-key digunakan untuk membuat primary keypair baru. | Opsi command line --gen-key digunakan untuk membuat primary keypair baru. | ||

| − | + | gpg --gen-key | |

gpg (GnuPG) 0.9.4; Copyright (C) 1999 Free Software Foundation, Inc. | gpg (GnuPG) 0.9.4; Copyright (C) 1999 Free Software Foundation, Inc. | ||

| Line 38: | Line 38: | ||

subkeys for encryption and signing. For most users the default option is fine. | subkeys for encryption and signing. For most users the default option is fine. | ||

| − | + | Anda juga harus memilih panjang kunci. Panjang kunci DSA harus antara 512 dan 1024 bit, dan kunci ElGamal memungkinkan untuk panjang yang bebas. GnuPG, bagaimanapun, mensyaratkan bahwa kunci tidak lebih kecil dari 768 bit. Oleh karena itu, jika opsi 1 dipilih dan anda memilih ukuran kunci yang lebih besar dari 1024 bit, kunci ElGamal akan memiliki ukuran yang diminta, namun tombol DSA akan menjadi 1024 bit. | |

About to generate a new ELG-E keypair. | About to generate a new ELG-E keypair. | ||

| Line 46: | Line 46: | ||

What keysize do you want? (1024) | What keysize do you want? (1024) | ||

| − | + | Semakin panjang kunci semakin aman terhadap serangan brute force, namun untuk hampir semua kebutuhan, ukuran kunci default sudah memadai karena akan lebih murah untuk menghindari enkripsi daripada mencoba memecahnya. Juga, enkripsi dan dekripsi akan lebih lambat karena ukuran kunci meningkat, dan ukuran kunci yang lebih besar dapat mempengaruhi panjang tanda tangan. Setelah dipilih, keysize tidak akan pernah bisa diubah. | |

| − | + | Akhirnya, anda harus memilih tanggal kedaluwarsa. Jika opsi 1 dipilih, tanggal kedaluwarsa akan digunakan baik untuk ElGamal dan DSA keypair. | |

Please specify how long the key should be valid. | Please specify how long the key should be valid. | ||

| Line 56: | Line 56: | ||

<n>m = key expires in n months | <n>m = key expires in n months | ||

<n>y = key expires in n years | <n>y = key expires in n years | ||

| − | Key is valid for? (0) | + | Key is valid for? (0) |

| − | + | Bagi sebagian besar pengguna, kunci yang tidak kedaluwarsa cukup memadai. Waktu kedaluwarsa harus dipilih dengan hati-hati, namun walaupun memungkinkan untuk mengubah tanggal kedaluwarsa setelah kunci dibuat, mungkin sulit untuk mengkomunikasikan perubahan pada pengguna yang memiliki kunci publik Anda. | |

| − | + | Anda harus memberikan ID pengguna di samping parameter utama. ID pengguna digunakan untuk mengaitkan kunci yang dibuat dengan orang sesungguhnya. | |

| − | You need a User-ID to identify your key; the software constructs the user id | + | You need a User-ID to identify your key; the software constructs the user id |

| − | from Real Name, Comment and Email Address in this form: | + | from Real Name, Comment and Email Address in this form: |

"Heinrich Heine (Der Dichter) <heinrichh@duesseldorf.de>" | "Heinrich Heine (Der Dichter) <heinrichh@duesseldorf.de>" | ||

| Line 69: | Line 69: | ||

Real name: | Real name: | ||

| − | + | Hanya satu ID pengguna yang dibuat saat kunci dibuat, namun memungkinkan untuk membuat ID pengguna tambahan jika anda ingin menggunakan kunci tersebut dalam dua atau lebih konteks, misalnya, sebagai karyawan di tempat kerja dan aktivis politik di tempat lain. ID pengguna harus dibuat dengan hati-hati karena tidak dapat diedit setelah dibuat. | |

| − | GnuPG | + | GnuPG membutuhkan frasa sandi untuk melindungi kunci privat utama dan bawahan yang anda simpan dalam kepemilikan anda. |

You need a Passphrase to protect your private key. | You need a Passphrase to protect your private key. | ||

| Line 77: | Line 77: | ||

Enter passphrase: | Enter passphrase: | ||

| − | + | Tidak ada batas panjang frasa sandi, dan harus dipilih dengan cermat. Dari sudut pandang keamanan, frasa sandi untuk membuka kunci pribadi adalah salah satu poin terlemah di GnuPG (dan sistem enkripsi kunci publik lainnya juga) karena ini adalah satu-satunya perlindungan yang anda miliki jika orang lain mendapatkan kunci pribadi anda. Idealnya, frasa sandi tidak boleh menggunakan kata-kata dari kamus dan harus mencampur kasus karakter alfabet serta menggunakan karakter non-abjad. Frasa sandi yang baik sangat penting untuk penggunaan GnuPG yang aman. | |

| − | === | + | ===Membuat revocation certificate=== |

| − | + | Setelah keypair anda dibuat, anda harus segera membuat sertifikat pencabutan untuk kunci publik utama menggunakan opsi --gen-revoke. Jika anda lupa frasa sandi anda atau jika kunci pribadi anda dikompromikan atau hilang, sertifikat pencabutan ini dapat dipublikasikan untuk memberi tahu orang lain bahwa kunci publik seharusnya tidak lagi digunakan. Kunci publik yang dicabut masih dapat digunakan untuk memverifikasi tanda tangan yang dibuat oleh anda di masa lalu, namun tidak dapat digunakan untuk mengenkripsi pesan mendatang kepada anda. Ini juga tidak mempengaruhi kemampuan Anda untuk mendekripsi pesan yang dikirim kepada anda di masa lalu jika Anda masih memiliki akses ke kunci pribadi. | |

| − | + | gpg --output revoke.asc --gen-revoke mykey | |

[...] | [...] | ||

| − | + | Argumen mykey harus menjadi specifier kunci, baik ID kunci dari keypair utama anda atau bagian dari ID pengguna yang mengidentifikasi keypair anda. Sertifikat yang dihasilkan akan berada di file revoke.asc. Jika opsi --output dihilangkan, hasilnya akan ditempatkan pada output standar. Karena sertifikatnya pendek, anda mungkin ingin mencetak salinan sertifikat untuk menyimpan tempat yang aman seperti safe deposit box anda. Sertifikat tidak boleh disimpan di tempat dimana orang lain dapat mengaksesnya karena setiap orang dapat menerbitkan sertifikat pencabutan dan membuat kunci publik yang benar menjadi tidak berguna. | |

| − | === | + | ===Mempertukarkan keys=== |

| − | + | Untuk berkomunikasi dengan orang lain anda harus bertukar kunci publik. Untuk melihat daftar key pada keyring publik anda dapat menggunakan opsi --list-keys. | |

| + | |||

| + | gpg --list-keys | ||

| − | |||

/users/alice/.gnupg/pubring.gpg | /users/alice/.gnupg/pubring.gpg | ||

--------------------------------------- | --------------------------------------- | ||

| Line 98: | Line 99: | ||

sub 1024g/78E9A8FA 1999-06-04 | sub 1024g/78E9A8FA 1999-06-04 | ||

| − | === | + | ===Export public key=== |

| − | + | Untuk mengirim kunci publik anda ke koresponden anda harus terlebih dahulu mengekspornya. Opsi --export digunakan untuk melakukan ini. Dibutuhkan argumen tambahan untuk mengidentifikasi kunci publik untuk diekspor. Seperti opsi --gen-revoke, ID kunci atau bagian ID pengguna dapat digunakan untuk mengidentifikasi kunci yang akan diekspor. | |

alice% gpg --output alice.gpg --export alice@cyb.org | alice% gpg --output alice.gpg --export alice@cyb.org | ||

| − | + | Kuncinya diekspor dalam format biner, tapi ini bisa merepotkan saat kuncinya dikirim meski email atau dipublikasikan di halaman web. Oleh karena itu, GnuPG mendukung opsi --armour yang menyebabkan keluaran dihasilkan dalam format ASCII-armoured yang serupa dengan dokumen yang di uuencoded. Secara umum, setiap keluaran dari GnuPG, mis., kunci, dokumen terenkripsi, dan tanda tangan, dapat menjadi ASCII-armoured dengan menambahkan opsi --armor. | |

alice% gpg --armor --export alice@cyb.org | alice% gpg --armor --export alice@cyb.org | ||

| Line 116: | Line 117: | ||

===Importing a public key=== | ===Importing a public key=== | ||

| − | + | sebuah public key dapat di tambahkan pada public keyring anda dengan opsi --import | |

| + | |||

| + | gpg --import blake.gpg | ||

| − | |||

gpg: key 9E98BC16: public key imported | gpg: key 9E98BC16: public key imported | ||

gpg: Total number processed: 1 | gpg: Total number processed: 1 | ||

gpg: imported: 1 | gpg: imported: 1 | ||

| − | + | ||

| + | gpg --list-keys | ||

| + | |||

/users/alice/.gnupg/pubring.gpg | /users/alice/.gnupg/pubring.gpg | ||

--------------------------------------- | --------------------------------------- | ||

| Line 131: | Line 135: | ||

sub 1024g/5C8CBD41 1999-06-04 | sub 1024g/5C8CBD41 1999-06-04 | ||

| − | + | Sekali kunci diimpor itu harus divalidasi. GnuPG menggunakan model trust yang kuat dan fleksibel yang tidak mengharuskan anda untuk secara pribadi memvalidasi setiap kunci yang anda impor. Beberapa kunci mungkin perlu divalidasi secara pribadi. Kunci divalidasi dengan memverifikasi fingerprint kunci dan kemudian menandatangani kunci untuk menyatakannya sebagai kunci yang valid. Fingerprint kunci dapat dilihat dengan cepat dengan opsi --fingerprint, namun untuk mengesahkan kunci, anda harus mengeditnya. | |

| − | + | gpg --edit-key blake@cyb.org | |

pub 1024D/9E98BC16 created: 1999-06-04 expires: never trust: -/q | pub 1024D/9E98BC16 created: 1999-06-04 expires: never trust: -/q | ||

| Line 143: | Line 147: | ||

Fingerprint: 268F 448F CCD7 AF34 183E 52D8 9BDE 1A08 9E98 BC16 | Fingerprint: 268F 448F CCD7 AF34 183E 52D8 9BDE 1A08 9E98 BC16 | ||

| − | + | Fingerprint kunci diverifikasi dengan pemilik kunci. Hal ini dapat dilakukan secara langsung atau melalui telepon atau melalui cara lain selama anda dapat menjamin bahwa anda berkomunikasi dengan pemilik kunci yang sebenarnya. Jika fingerprint yang anda dapatkan sama dengan fingerprint pemilik kunci, anda dapat yakin bahwa anda memiliki salinan kunci yang benar. | |

| − | + | Setelah memeriksa fingerprint, anda dapat menandatangani kunci untuk memvalidasinya. Karena verifikasi kunci adalah titik lemah dalam kriptografi kunci publik, anda harus sangat berhati-hati dan selalu memeriksa sidik jari kunci dengan pemiliknya sebelum menandatangani kunci. | |

Command> sign | Command> sign | ||

| Line 159: | Line 163: | ||

===Really sign?=== | ===Really sign?=== | ||

| − | + | Setelah masuk, anda dapat memeriksa kunci untuk mencantumkan signature di atasnya dan melihat signature yang telah anda tambahkan. Setiap ID pengguna di kunci akan memiliki satu atau lebih signature sendiri dan juga signature untuk setiap pengguna yang telah memvalidasi kuncinya. | |

Command> check | Command> check | ||

| Line 166: | Line 170: | ||

sig! BB7576AC 1999-06-04 Alice (Judge) <alice@cyb.org> | sig! BB7576AC 1999-06-04 Alice (Judge) <alice@cyb.org> | ||

| − | === | + | ===Enkripsi dan dekripsi dokumen=== |

| − | + | Kunci publik dan kunci private masing-masing memiliki peran khusus saat mengenkripsi dan mendekripsi dokumen. Kunci publik dapat dianggap sebagai brankas terbuka. Ketika seorang koresponden mengenkripsi dokumen dengan menggunakan kunci publik, dokumen itu dimasukkan ke dalam brankas, brankas ditutup, dan kunci kombinasi diputar beberapa kali. Kunci pribadi yang sesuai adalah kombinasi yang dapat membuka kembali brankas dan mengambil dokumen. Dengan kata lain, hanya orang yang memegang kunci privat dapat mengembalikan dokumen yang dienkripsi menggunakan kunci publik yang terkait. | |

| − | + | Prosedur untuk mengenkripsi dan mendekripsi dokumen sangat mudah dengan model mental ini. Jika Anda ingin mengenkripsi pesan ke Alice, Anda mengenkripsi dengan menggunakan kunci publik Alice, dan dia mendekrip dengan kunci private-nya. Jika Alice ingin mengirimi anda pesan, dia mengenkripsinya menggunakan kunci publik anda, dan anda mendekripnya dengan kunci private anda. | |

| − | + | Untuk mengenkripsi sebuah dokumen gunakan opsi --encrypt . Anda harus memiliki kunci publik dari penerima yang dimaksud. Perangkat lunak mengharapkan nama dokumen untuk dienkripsi sebagai masukan; Jika dihilangkan, ia membaca input standar. Hasil terenkripsi ditempatkan pada keluaran standar atau sesuai dengan opsi --output. Dokumen ini dikompres untuk keamanan tambahan selain mengenkripsi. | |

alice% gpg --output doc.gpg --encrypt --recipient blake@cyb.org doc | alice% gpg --output doc.gpg --encrypt --recipient blake@cyb.org doc | ||

| − | + | Opsi --recipient digunakan satu kali untuk setiap penerima dan mengambil argumen tambahan yang menentukan kunci publik yang dokumennya harus dienkripsi. Dokumen terenkripsi hanya bisa didekripsi oleh seseorang dengan kunci pribadi yang melengkapi salah satu kunci publik penerima. Secara khusus, anda tidak dapat mendekripsi sebuah dokumen yang dienkripsi oleh anda kecuali anda menyertakan kunci publik anda sendiri dalam daftar penerima. | |

| − | + | Untuk mendekrip pesan gunakan opsi --decrypt . Anda memerlukan kunci privat yang digunakan untuk meng-enkripsi pesan. Serupa dengan proses enkripsi, dokumen yang akan didekrip adalah input, dan hasil dekrip adalah output. | |

blake% gpg --output doc --decrypt doc.gpg | blake% gpg --output doc --decrypt doc.gpg | ||

| Line 188: | Line 192: | ||

Enter passphrase: | Enter passphrase: | ||

| − | + | Dokumen juga dapat dienkripsi tanpa menggunakan kriptografi kunci publik. Sebagai gantinya, anda menggunakan cipher simetris untuk mengenkripsi dokumen. Kunci yang digunakan untuk cipher simetris berasal dari frasa sandi yang diberikan saat dokumen dienkripsi, dan untuk keamanan yang baik, kunci tersebut tidak boleh sama dengan frasa sandi yang anda gunakan untuk melindungi kunci privat anda. Enkripsi simetris berguna untuk mengamankan dokumen bila frasa sandi tidak perlu dikomunikasikan kepada orang lain. Sebuah dokumen dapat dienkripsi dengan cipher simetris dengan menggunakan opsi --symmetric. | |

alice% gpg --output doc.gpg --symmetric doc | alice% gpg --output doc.gpg --symmetric doc | ||

| Line 195: | Line 199: | ||

Making and verifying signatures | Making and verifying signatures | ||

| − | + | Tanda tangan digital memberi tanda dan cap waktu sebuah dokumen. Jika dokumen kemudian diubah dengan cara apapun, verifikasi tanda tangan akan gagal. Tanda tangan digital dapat melayani tujuan yang sama seperti tanda tangan yang ditulis tangan dengan tambahan keuntungan karena tahan terhadap pengrusakan / perubahan. Distribusi sumber GnuPG, misalnya, ditandatangani sehingga pengguna dapat memverifikasi bahwa kode sumbernya belum dimodifikasi sejak dikemas. | |

| − | + | Membuat dan memverifikasi tanda tangan menggunakan keypair publik / private dalam operasi yang berbeda dengan enkripsi dan dekripsi. Tanda tangan dibuat dengan menggunakan kunci pribadi penandatangan. Tanda tangan diverifikasi menggunakan kunci publik yang sesuai. Misalnya, Alice akan menggunakan kunci privat-nya untuk menandatangani secara digital kiriman terakhirnya ke Journal of Anorganic Chemistry. Editor asosiasi yang menangani pengirimannya akan menggunakan kunci publik Alice untuk memeriksa tanda tangan untuk memverifikasi bahwa penyerahannya benar-benar berasal dari Alice dan itu tidak dimodifikasi sejak Alice mengirimkannya. Konsekuensi menggunakan tanda tangan digital adalah sulit untuk menyangkal bahwa anda membuat tanda tangan digital karena itu berarti kunci pribadi anda telah disusupi. | |

| − | + | Opsi --sign digunakan untuk membuat tanda tangan digital. Dokumen yang akan ditandatangani adalah input, dan dokumen yang ditandatangani adalah output. | |

alice% gpg --output doc.sig --sign doc | alice% gpg --output doc.sig --sign doc | ||

| Line 209: | Line 213: | ||

Enter passphrase: | Enter passphrase: | ||

| − | + | Dokumen dikompres sebelum ditandatangani, dan hasilnya ada dalam format biner. | |

| − | + | Dengan dokumen yang ditandatangani, anda bisa mengecek tanda tangan atau memeriksa tanda tangan dan mengembalikan dokumen aslinya. Untuk mengecek tanda tangan gunakan opsi --verify. Untuk memverifikasi tanda tangan dan ekstrak dokumen gunakan opsi --decrypt. Dokumen yang ditandatangani untuk memverifikasi dan memulihkan adalah masukan dan dokumen yang dipulihkan adalah keluaran. | |

blake% gpg --output doc --decrypt doc.sig | blake% gpg --output doc --decrypt doc.sig | ||

| Line 217: | Line 221: | ||

gpg: Good signature from "Alice (Judge) <alice@cyb.org>" | gpg: Good signature from "Alice (Judge) <alice@cyb.org>" | ||

| − | ===Clearsigned | + | ===Clearsigned dokumen=== |

| − | + | Penggunaan tanda tangan digital yang umum adalah menandatangani posting atau pesan email usenet. Dalam situasi seperti itu, tidak diinginkan untuk mengkompres dokumen saat menandatanganinya. Opsi --clearsign menyebabkan dokumen dibungkus dengan tanda tangan ASCII-armoured namun tidak mengubah dokumen. | |

alice% gpg --clearsign doc | alice% gpg --clearsign doc | ||

| Line 240: | Line 244: | ||

-----END PGP SIGNATURE----- | -----END PGP SIGNATURE----- | ||

| − | ==Detached signatures== | + | ===Detached signatures=== |

| − | + | Dokumen yang ditandatangani memiliki kegunaan yang terbatas. Pengguna lain harus memulihkan dokumen asli dari versi yang ditandatangani, dan bahkan dengan dokumen yang jelas, dokumen yang ditandatangani harus diedit untuk memulihkan dokumen asli. Oleh karena itu, ada metode ketiga untuk menandatangani dokumen yang membuat tanda tangan terpisah, yang merupakan file terpisah. Tanda tangan terpisah dibuat menggunakan opsi --detach-sig. | |

| − | + | gpg --output doc.sig --detach-sig doc | |

You need a passphrase to unlock the secret key for | You need a passphrase to unlock the secret key for | ||

| Line 252: | Line 256: | ||

Enter passphrase: | Enter passphrase: | ||

| − | + | Baik dokumen maupun tanda tangan yang diperlukan untuk mendapatkan tanda tangan. Untuk mengecek signature bisa menggunakan opsi --verify ;. | |

| + | |||

| + | gpg --verify doc.sig doc | ||

| − | |||

gpg: Signature made Fri Jun 4 12:38:46 1999 CDT using DSA key ID BB7576AC | gpg: Signature made Fri Jun 4 12:38:46 1999 CDT using DSA key ID BB7576AC | ||

gpg: Good signature from "Alice (Judge) <alice@cyb.org>" | gpg: Good signature from "Alice (Judge) <alice@cyb.org>" | ||

| − | ==Chapter 2. | + | ==Chapter 2. Konsep== |

| − | GnuPG | + | GnuPG memanfaatkan beberapa konsep kriptografi termasuk cipher simetris, cipher kunci publik, dan hashing satu arah. Anda bisa membuat penggunaan dasar GnuPG tanpa memahami sepenuhnya konsep ini, namun untuk menggunakannya dengan bijak, beberapa pemahaman tentang hal itu diperlukan. |

| − | + | Bab ini memperkenalkan konsep kriptografi dasar yang digunakan dalam GnuPG. Buku-buku lain mencakup topik-topik ini secara lebih rinci. Sebuah buku bagus untuk dipelajari selanjutnya adalah "Applied Cryptography" oleh Bruce Schneier. | |

| − | |||

| − | + | ===Symmetric cipher=== | |

| − | + | Cipher simetris adalah cipher yang menggunakan kunci yang sama untuk enkripsi dan dekripsi. Dua pihak yang berkomunikasi menggunakan cipher simetris harus menyetujui kunci sebelumnya. Begitu mereka setuju, pengirim mengenkripsi pesan menggunakan kunci tersebut, mengirimkannya ke penerima, dan penerima mendekripsi pesan menggunakan kunci tersebut. Sebagai contoh, Enigma Jerman adalah cipher simetris, dan kunci harian didistribusikan sebagai buku kode. Setiap hari, operator radio pengirim atau penerima akan berkonsultasi dengan fotokopi buku kode untuk menemukan kunci hari itu. Lalu lintas radio untuk hari itu kemudian dienkripsi dan didekripsi dengan menggunakan kunci hari itu. Contoh modern dari simetris cipher meliputi 3DES, Blowfish, dan IDEA. | |

| − | + | Sebuah cipher yang baik menempatkan semua keamanan pada key dan tidak ada dalam algoritma. Dengan kata lain, seharusnya tidak ada gunanya bagi penyerang jika dia mengetahui cipher mana yang sedang digunakan. Hanya jika dia mendapatkan kunci pengetahuan tentang algoritma dibutuhkan. Cipher yang digunakan di GnuPG memiliki properti ini. | |

| − | + | Karena semua keamanan ada di kunci, penting sekali untuk mempersulit menebak kuncinya. Dengan kata lain, set kunci yang mungkin, yaitu, panjang kunci, harus berukuran besar. Sementara di Los Alamos, Richard Feynman terkenal karena kemampuannya untuk menjebol lemari besi. Untuk mendorong mistik ia bahkan membawa kemana-mana seperangkat alat termasuk stetoskop tua. Pada kenyataannya, ia menggunakan berbagai trik untuk mengurangi jumlah kombinasi yang ia coba untuk sejumlah kecil dan kemudian bisa ditebak sampai ia menemukan kombinasi yang tepat. Dengan kata lain, ia mengurangi ukuran panjang kunci. | |

| − | + | Inggris menggunakan mesin untuk menebak kunci selama Perang Dunia 2. Enigma Jerman memiliki panjang kunci yang sangat besar, namun Inggris membangun mesin penghitung khusus, Bombes, untuk secara mekanis mencoba kunci sampai kunci hari itu ditemukan. Ini berarti kadang kala mereka menemukan kunci hari itu dalam hitungan jam penggunaan kunci baru, tapi itu juga berarti bahwa pada beberapa hari mereka tidak pernah menemukan kunci yang tepat. Bombes bukanlah komputer dengan tujuan umum namun merupakan prekursor komputer modern. | |

| − | + | Saat ini, komputer bisa menebak kunci dengan sangat cepat, dan inilah sebabnya ukuran kunci penting dalam kriptosistem modern. DES cipher menggunakan kunci 56-bit, yang berarti ada 256 kemungkinan kunci. 256 adalah 72.057.594.037.927.936 kunci. Ini adalah kunci yang panjang, namun komputer tujuan umum dapat memeriksa keseluruhan panjang kunci dalam hitungan hari. Komputer khusus bisa memeriksanya berjam-jam. Di sisi lain, cipher yang baru dirancang seperti 3DES, Blowfish, dan IDEA semua menggunakan kunci 128-bit, yang berarti ada 2128 kemungkinan kunci. Ini kunci yang jauh lebih panjang lagi, dan bahkan jika semua komputer di planet ini bekerja sama, masih bisa memakan waktu lebih lama dari pada usia alam semesta untuk menemukan kuncinya. | |

| − | + | ===Public-key cipher=== | |

| − | + | Masalah utama dengan simetris cipher bukan keamanan mereka tapi dengan pertukaran kunci. Begitu pengirim dan penerima saling bertukar kunci, kunci itu bisa digunakan untuk berkomunikasi dengan aman, tapi saluran komunikasi aman mana yang digunakan untuk mengkomunikasikan kunci itu sendiri? Secara khusus, mungkin akan lebih mudah bagi penyerang untuk mencoba mencegat kunci daripada mencoba semua kemungkinan kunci. Masalah lainnya adalah banyaknya kunci yang dibutuhkan. Jika ada n orang yang perlu berkomunikasi, maka di perlukan n(n-1)/2 kunci untuk setiap pasangan orang untuk berkomunikasi secara pribadi. Ini mungkin baik untuk sejumlah kecil orang tapi dengan cepat menjadi berat bagi kelompok besar orang. | |

| − | + | Cipher kunci publik diciptakan untuk menghindari masalah pertukaran kunci sepenuhnya. Cipher kunci publik menggunakan sepasang kunci untuk mengirim pesan. Kedua kunci itu milik orang yang menerima pesan tersebut. Salah satu kunci adalah kunci publik dan mungkin diberikan kepada siapa saja. Kunci lainnya adalah kunci private dan dirahasiakan oleh pemiliknya. Pengirim mengenkripsi pesan menggunakan kunci publik dan saat dienkrip, hanya kunci private yang dapat digunakan untuk mendekrip-nya. | |

| − | + | Protokol ini memecahkan masalah pertukaran kunci yang melekat pada simetris cipher. Tidak perlu bagi pengirim dan penerima untuk menyetujui sebuah kunci. Yang dibutuhkan hanyalah beberapa saat sebelum komunikasi rahasia pengirim mendapat salinan kunci publik penerima. Selanjutnya, satu kunci publik dapat digunakan oleh siapa saja yang ingin berkomunikasi dengan penerima. Jadi, hanya n keypairs yang dibutuhkan n untuk saling berkomunikasi satu sama lain. | |

| − | + | Kunci publik ciphers didasarkan pada fungsi one-way trapdoor. Fungsi satu arah adalah fungsi yang mudah dihitung, namun inversnya sulit dihitung. Sebagai contoh, mudah untuk mengalikan dua bilangan prima bersama-sama untuk mendapatkan komposit, namun sulit untuk menentukan komposit menjadi komponen utamanya. Fungsi one-way trapdoor serupa, namun memiliki pintu jebakan. Artinya, jika beberapa informasi diketahui, maka menjadi mudah untuk menghitung invers. Misalnya, jika anda memiliki nomor yang terdiri dari dua faktor prima, maka mengetahui salah satu faktor memudahkan untuk menghitung yang kedua. Dengan menggunakan cipher kunci publik berdasarkan faktorisasi prima, kunci publik berisi bilangan komposit yang dibuat dari dua faktor prima yang besar, dan algoritma enkripsi menggunakan komposit tersebut untuk mengenkripsi pesan. Algoritma untuk mendekripsi pesan memerlukan mengetahui faktor prima, jadi dekripsi mudah dilakukan jika anda memiliki kunci pribadi yang berisi salah satu faktor namun sangat sulit jika anda tidak memilikinya. | |

| − | |||

| − | + | Seperti halnya dengan cipher simetris yang baik, dengan kunci publik yang bagus, semua keamanan bersandar pada kuncinya. Oleh karena itu, ukuran kunci adalah ukuran keamanan sistem, namun tidak dapat membandingkan ukuran kunci cipher simetris dan kunci sandi kunci publik sebagai ukuran keamanan relatif mereka. Dalam serangan brute force pada cipher simetris dengan ukuran kunci 80 bit, penyerang harus menghitung hingga 280 kunci untuk menemukan kunci yang tepat. Dalam serangan brute force pada kunci publik kunci dengan ukuran kunci 512 bit, penyerang harus memasukkan bilangan komposit yang dikodekan dalam 512 bit (sampai 155 digit desimal). Beban kerja penyerang pada dasarnya berbeda tergantung pada cipher yang sedang diserangnya. Sementara 128 bit cukup untuk simetris ciphers, mengingat hari ini teknologi kunci publik dengan 1024 bit yang direkomendasikan untuk sebagian besar tujuan. | |

| − | + | ===Hybrid cipher=== | |

| − | + | Cipher kunci publik bukanlah obat mujarab. Banyak ciphers simetris lebih kuat dari sudut pandang keamanan, dan enkripsi dan dekripsi kunci publik lebih mahal daripada operasi yang sesuai pada sistem simetris. Cipher kunci publik tetap merupakan alat yang efektif untuk mendistribusikan kunci cipher simetris, dan begitulah cara penggunaannya dalam sistem cipher hibrida. | |

| − | + | Cipher hibrida menggunakan cipher simetris dan cipher kunci publik. Ia bekerja dengan menggunakan cipher kunci publik untuk berbagi kunci untuk cipher simetris. Pesan sebenarnya yang dikirim kemudian dienkripsi menggunakan kunci dan dikirim ke penerima. Karena pembagian kunci simetris aman, kunci simetris yang digunakan berbeda untuk setiap pesan yang dikirim. Oleh karena itu terkadang disebut session key. | |

| − | |||

| − | + | Baik PGP dan GnuPG menggunakan teknologi hybrid ciphers. Key session, dienkripsi menggunakan kunci publik, dan pesan yang dikirim, yang dienkripsi dengan cipher simetris, digabungkan secara otomatis dalam satu paket. Penerima menggunakan kunci pribadinya untuk mendekrip key session dan key session kemudian digunakan untuk mendekrip pesan. | |

| − | + | Cipher hibrida tidak lebih kuat daripada cipher kunci publik atau cipher simetris yang digunakannya, mana saja yang lebih lemah. Di PGP dan GnuPG, cipher kunci publik mungkin lebih lemah dari pasangan. Untungnya, jika penyerang bisa mendekripsi key session, itu hanya akan berguna untuk membaca satu pesan yang dienkripsi dengan kunci sesi itu. Penyerang harus memulai lagi dan mendekripsi kunci sesi lain untuk membaca pesan lainnya. | |

| − | + | ===Digital Signature / Tanda Tangan Digital=== | |

| − | + | Fungsi hash adalah fungsi many-to-one yang memetakan masukannya ke nilai dalam himpunan terbatas. Biasanya set ini adalah sebuah kisaran bilangan natural. Fungsi hash sederhana adalah f (x) = 0 untuk semua bilangan bulat x. Fungsi hash yang lebih menarik adalah f (x) = x mod 37, yang memetakan x ke sisa pembagian x oleh 37. | |

| − | + | Tanda tangan digital dokumen adalah hasil penerapan fungsi hash pada dokumen. Akan berguna, bagaimanapun, fungsi hash perlu memenuhi dua sifat penting. Pertama, harus sulit menemukan dua dokumen dengan nilai hash yang sama. Kedua, untuk sebuah nilai hash maka harus sulit mengembalikan dokumen yang menghasilkan nilai tersebut. | |

| − | + | Beberapa cipher kunci publik bisa digunakan untuk menandatangani dokumen. Penandatangan mengenkripsi dokumen dengan kunci pribadinya. Siapa saja yang ingin memeriksa tanda tangan dan melihat dokumen hanya menggunakan kunci publik penandatangan untuk mendekrip dokumen. Algoritma ini memenuhi dua sifat yang dibutuhkan dari fungsi hash yang baik, namun dalam praktiknya, algoritma ini terlalu lambat untuk bisa berguna. | |

| − | + | Alternatif lain adalah dengan menggunakan fungsi hash yang dirancang untuk memenuhi dua sifat penting ini. SHA dan MD5 adalah contoh algoritma semacam itu. Dengan menggunakan algoritma semacam itu, sebuah dokumen ditandatangani oleh hashing, dan nilai hash adalah tanda tangannya. Orang lain dapat memeriksa tanda tangan dengan juga mengumpulkan salinan dokumen mereka dan membandingkan nilai hash yang mereka dapatkan dengan nilai hash dari dokumen asli. Jika sesuai, hampir pasti dokumennya identik. | |

| − | + | Tentu saja, masalahnya sekarang adalah menggunakan fungsi hash untuk tanda tangan digital tanpa membiarkan penyerang mengganggu pemeriksaan tanda tangan. Jika dokumen dan tanda tangan dikirim tidak terenkripsi, penyerang dapat memodifikasi dokumen dan menghasilkan tanda tangan yang sesuai tanpa sepengetahuan penerima. Jika hanya dokumen yang dienkripsi, penyerang bisa merusak tanda tangan dan menyebabkan tanda tangan gagal. Pilihan ketiga adalah menggunakan enkripsi kunci publik hibrida untuk mengenkrip tanda tangan dan dokumen. Penandatangan menggunakan kunci private-nya, dan siapa pun dapat menggunakan kunci publiknya untuk memeriksa tanda tangan dan dokumen. Ini terdengar bagus tapi sebenarnya omong kosong. Jika algoritma ini benar-benar mengamankan dokumen, dokumen itu juga akan mengamankannya dari gangguan dan tidak perlu tanda tangan. Masalah yang lebih serius, bagaimanapun, adalah bahwa ini tidak melindungi tanda tangan atau dokumen dari gangguan. Dengan algoritma ini, hanya session key untuk cipher simetris yang dienkripsi menggunakan kunci private penandatangan. Siapa saja dapat menggunakan kunci publik untuk memulihkan kunci sesi. Oleh karena itu, sangat mudah bagi penyerang untuk memulihkan key session dan menggunakannya untuk mengenkripsi dokumen pengganti dan tanda tangan untuk dikirim ke orang lain sesuai nama pengirim. | |

| − | + | Algoritma yang melakukan pekerjaan adalah dengan menggunakan algoritma kunci publik untuk hanya mengenkripsi tanda tangan. Secara khusus, nilai hash dienkripsi menggunakan kunci private penandatangan, dan siapa pun dapat memeriksa tanda tangan menggunakan kunci publik. Dokumen yang ditandatangani dapat dikirim menggunakan algoritma enkripsi lain termasuk tidak ada jika itu adalah dokumen publik. Jika dokumen dimodifikasi maka cek tanda tangan akan gagal, tapi inilah tanda cek yang seharusnya ditelusuri. Digital Signature Standard (DSA) adalah algoritma tanda tangan kunci publik yang bekerja seperti yang baru saja dijelaskan. DSA adalah algoritma penandatanganan utama yang digunakan di GnuPG. | |

| − | |||

| − | + | ==Chapter 3. Manajemen Kunci== | |

| − | The | + | Perusakan kunci adalah kelemahan keamanan utama dengan kriptografi kunci publik. Penyadap mungkin merusak keyrings pengguna atau kunci publik pengguna yang sudah jebol dan menyebarkan agar bisa diunduh dan digunakan oleh orang lain. Misalnya, misalkan Chloe ingin memonitor pesan yang dikirim Alice ke Blake. Dia bisa melakukan apa yang disebut serangan Man in The Middle (MiTM). Dalam serangan ini, Chloe menciptakan keypair publik / private baru. Dia mengganti salinan kunci publik Blake Alice dengan kunci publik yang baru. Dia kemudian menyadap pesan yang dikirim Alice ke Blake. Untuk setiap pencegatan, dia mendekripsikannya menggunakan kunci private yang baru, menggunakannya kembali dengan kunci publik Blake yang benar, dan meneruskan pesan yang dienkripsi ulang ke Blake. Semua pesan yang dikirim dari Alice ke Blake sekarang bisa dibaca oleh Chloe. |

| + | Manajemen kunci yang baik sangat penting untuk memastikan tidak hanya integritas keyrings anda tapi juga integritas keyrings pengguna lain. Inti dari manajemen kunci di GnuPG adalah gagasan untuk menandatangani kunci. Penandatanganan kunci memiliki dua tujuan utama: ini memungkinkan anda mendeteksi gangguan pada keyring anda, dan ini memungkinkan anda untuk memastikan bahwa kunci benar-benar milik orang yang diberi nama oleh ID pengguna pada kunci itu. Tanda tangan kunci juga digunakan dalam skema yang dikenal sebagai web trust untuk memperpanjang sertifikasi menjadi kunci yang tidak ditandatangani langsung oleh anda namun ditandatangani oleh orang lain yang anda percaya. Pengguna yang bertanggung jawab yang mempraktikkan manajemen kunci yang baik dapat mengalahkan usaha pengrusakan kunci sebagai serangan praktis terhadap komunikasi yang aman dengan GnuPG. | ||

| + | |||

| + | ===Mengelola keypair Anda sendiri=== | ||

| + | |||

| + | Sebuah keypair memiliki kunci publik dan kunci privat. Kunci publik terdiri dari bagian publik dari kunci penandatanganan master, bagian publik dari subkunci penandatangan dan subkunci enkripsi, dan satu set ID pengguna digunakan untuk mengaitkan kunci publik dengan orang sesungguhnya. Setiap bagian memiliki data tentang dirinya sendiri. Untuk sebuah kunci, data ini termasuk ID-nya, ketika dibuat, kapan akan kedaluwarsa, dll. Untuk ID pengguna, data ini mencakup nama orang asli yang diidentifikasi, komentar opsional, dan alamat emailnya. Struktur kunci privat serupa, kecuali hanya berisi bagian-bagian pribadi dari kunci, dan tidak ada informasi ID pengguna. | ||

| + | |||

| + | Opsi --edit-key dapat digunakan untuk melihat keypair. Contoh, | ||

chloe% gpg --edit-key chloe@cyb.org | chloe% gpg --edit-key chloe@cyb.org | ||

| Line 331: | Line 339: | ||

Command> | Command> | ||

| − | + | Kunci publik ditampilkan bersama dengan indikasi apakah kunci private tersedia atau tidak. Informasi tentang masing-masing komponen kunci publik kemudian dicantumkan. Kolom pertama menunjukkan jenis kunci. Kata Pub mengidentifikasi kunci penandatanganan master publik, dan sub kata kunci mengidentifikasi kunci bawahan publik. Kolom kedua menunjukkan panjang, jenis, dan ID kunci. Tipe D untuk kunci DSA, g untuk kunci ElGamal yang hanya enkripsi, dan G untuk kunci ElGamal yang dapat digunakan untuk enkripsi dan penandatanganan. Tanggal pembuatan dan tanggal kadaluarsa diberikan dalam kolom tiga dan empat. Daftar User ID terlihat mengikuti kunci. | |

| − | + | Informasi lebih lanjut tentang kunci dapat diperoleh dengan perintah interaktif. Perintah toggle beralih antara komponen publik dan komponen privat dari keypair jika memang kedua komponen tersedia. | |

Command> toggle | Command> toggle | ||

| Line 344: | Line 352: | ||

(2) Chloe (Plebian) <chloe@tel.net> | (2) Chloe (Plebian) <chloe@tel.net> | ||

| − | + | Informasi yang diberikan serupa dengan daftar komponen kunci publik. Keyword sec mengidentifikasi kunci penandatanganan master pribadi, dan kata kunci sbb mengidentifikasi kunci bawahan pribadi. ID pengguna dari kunci publik juga tercantum untuk kenyamanan. | |

| − | === | + | ===Integritas Kunci=== |

| − | + | Saat anda mendistribusikan kunci publik anda, anda mendistribusikan komponen publik kunci master dan bawahan anda serta ID pengguna. Mendistribusikan materi ini sendiri, bagaimanapun, adalah risiko keamanan karena memungkinkan penyerang untuk mengutak-atik kuncinya. Kunci publik dapat dimodifikasi dengan menambahkan atau mengganti kunci, atau dengan menambahkan atau mengubah ID pengguna. Dengan merusak ID pengguna, penyerang bisa mengubah alamat email pengguna ID agar emailnya dialihkan ke dirinya sendiri. Dengan mengubah salah satu kunci enkripsi, penyerang juga bisa mendekripsi pesan yang dialihkan kepadanya. | |

| − | + | Menggunakan tanda tangan digital adalah solusi untuk masalah ini. Ketika data ditandatangani oleh kunci privat, kunci publik yang terikat pada data yang ditandatangani. Dengan kata lain, hanya kunci publik yang sesuai yang dapat digunakan untuk memverifikasi tanda tangan dan memastikan bahwa data belum dimodifikasi. Kunci publik dapat dilindungi dari gangguan dengan menggunakan kunci privat yang sesuai untuk menandatangani komponen kunci publik dan ID pengguna, sehingga mengikat komponen ke kunci utama publik. Menandatangani komponen kunci publik dengan kunci penandatanganan master pribadi yang sesuai disebut penandatanganan sendiri, dan kunci publik yang memiliki ID pengguna yang ditandatangani sendiri yang terikat padanya disebut sertifikat. | |

| − | + | Sebagai contoh, Chloe mempunyai dua two user IDs dan tiga subkey. Tanda tangan / signature dari user ID dapat di cek menggunakan perintah check dari menu key edit. | |

chloe% gpg --edit-key chloe | chloe% gpg --edit-key chloe | ||

| Line 370: | Line 378: | ||

sig! 26B6AAE1 1999-06-15 [self-signature] | sig! 26B6AAE1 1999-06-15 [self-signature] | ||

| − | + | Seperti yang diharapkan, kunci penandatanganan untuk setiap tanda tangan adalah kunci penandatanganan master dengan kunci ID 0x26B6AAE1. Tanda tangan pada subkunci ada di kunci publik, namun tidak ditunjukkan oleh antarmuka GnuPG. | |

| − | === | + | ===Menambah dan Men-delete komponen kunci=== |

| − | + | Subkunci baru dan ID pengguna baru keduanya dapat ditambahkan ke keypair anda setelah dibuat. ID pengguna ditambahkan dengan menggunakan perintah adduid. Anda diminta untuk mengisi nama, alamat email, dan komentar yang sebenarnya sama seperti saat anda membuat keypair awal. Subkunci ditambahkan menggunakan perintah addkey. Antarmuka ini mirip dengan antarmuka yang digunakan saat membuat keypair awal. Subkunci mungkin merupakan kunci penandatanganan DSA, dan kunci ElGamal hanya enkripsi, atau kunci ElGamal tanda dan kunci enkripsi. Bila subkunci atau ID pengguna dihasilkan, ia dapat menandatangani sendiri dengan menggunakan kunci penandatanganan master anda, oleh karena itu anda harus memberikan frasa sandi saat kunci dibuat. | |

| − | + | ID pengguna tambahan berguna saat anda membutuhkan banyak identitas. Misalnya, anda mungkin memiliki identitas untuk pekerjaan Anda dan identitas untuk anda sebagai aktivis politik. Rekan kerja akan mengenal Anda dengan ID pengguna pekerjaan Anda. Sesama aktivis akan mengenal anda melalui ID pengguna aktivis anda. Karena kelompok orang tersebut mungkin tidak tumpang tindih, meskipun, masing-masing kelompok mungkin tidak mempercayai ID pengguna lainnya. Oleh karena itu, kedua ID pengguna itu diperlukan. | |

| − | + | Subkey tambahan juga berguna. ID pengguna yang terkait dengan kunci utama publik anda divalidasi oleh orang-orang yang berkomunikasi dengan anda, dan oleh karenanya mengubah kunci utama memerlukan sertifikasi ulang. Ini mungkin sulit dan memakan waktu jika anda berkomunikasi dengan banyak orang. Di sisi lain, ada baiknya mengganti subkunci substitusi secara berkala. Jika kunci rusak, semua data yang dienkripsi dengan kunci tersebut akan rentan. Dengan mengubah kunci, hanya data yang dienkripsi dengan satu kunci yang rusak akan terungkap. | |

| − | + | Subkunci dan ID pengguna juga dapat dihapus. Untuk menghapus subkunci atau ID pengguna anda harus terlebih dahulu memilihnya menggunakan perintah kunci / key atau perintah uid. Perintah ini adalah switch / toggle. Sebagai contoh, perintah kunci 2 memilih subkunci kedua, dan kunci 2 memanggil lagi untuk membatalkannya. Jika tidak ada argumen tambahan yang diberikan, semua subkunci atau ID pengguna tidak terpilih. Setelah ID pengguna dihapus, perintah deluid akan benar-benar menghapus ID pengguna dari kunci anda. Demikian pula, perintah delkey menghapus semua subkunci yang dipilih dari kunci publik dan pribadi anda. | |

| − | + | Untuk manajemen kunci lokal, menghapus komponen kunci adalah cara yang baik untuk memangkas kunci publik orang lain dari materi yang tidak perlu. Dengan menghapus ID pengguna dan subkunci pada kunci anda sendiri, bagaimanapun, tidak selalu bijaksana karena ini mempersulit distribusi kunci. Secara default, saat pengguna mengimpor kunci publik yang diperbarui, anda akan digabungkan dengan salinan lama kunci publik anda di ring jika ada. Komponen dari kedua kunci / key digabungkan, dan ini secara efektif mengembalikan komponen yang anda hapus. Untuk memperbarui kunci dengan benar, pengguna harus menghapus dulu versi lama kunci anda lalu mengimpor versi yang baru. Ini memberi beban ekstra pada orang-orang yang berkomunikasi dengan anda. Selanjutnya, jika anda mengirim kunci anda ke keyserver, penggabungan akan terjadi, dan siapa pun yang mendownload kunci Anda dari keyserver tidak akan pernah melihat kunci Anda dengan komponen dihapus. Akibatnya, untuk memperbarui kunci anda sendiri, lebih baik mencabut komponen kunci daripada menghapusnya. | |

| − | === | + | ===Revoke komponen kunci=== |

| − | + | Untuk mencabut sebuah subkunci, dia harus di pilih terlebih dulu. Setelah dipilih mungkin maka dia bisa dicabut dengan perintah revkey. Kunci dicabut dengan menambahkan tanda tangan pencabutan diri ke kuncinya. Berbeda dengan opsi baris perintah --gen-revoke, efek dari mencabut subkunci akan terasa segera. | |

Command> revkey | Command> revkey | ||

| Line 403: | Line 411: | ||

(2) Chloe (Plebian) <chloe@tel.net> | (2) Chloe (Plebian) <chloe@tel.net> | ||

| − | + | ID pengguna dicabut secara berbeda. Biasanya, ID pengguna mengumpulkan tanda tangan yang membuktikan bahwa ID pengguna menggambarkan orang yang benar-benar memiliki kunci terkait. Secara teori, ID pengguna menggambarkan seseorang selamanya, karena orang tersebut tidak akan pernah berubah. Namun, dalam praktiknya, elemen ID pengguna seperti alamat email dan komentar dapat berubah seiring berjalannya waktu, sehingga membuat ID pengguna menjadi tidak valid. | |

| − | + | Spesifikasi OpenPGP tidak mendukung pencabutan ID pengguna, namun ID pengguna dapat dicabut dengan sendirinya dengan mencabut tanda tangan sendiri pada ID pengguna. Untuk alasan keamanan yang dijelaskan sebelumnya, koresponden tidak akan mempercayai user ID tanpa tanda tangan yang sah. | |

| − | + | Tanda tangan dicabut dengan menggunakan perintah revsig. Karena Anda mungkin telah menandatangani sejumlah ID pengguna, antarmuka pengguna meminta anda untuk memutuskan setiap tanda tangan untuk membatalkannya atau tidak.. | |

Command> revsig | Command> revsig | ||

| Line 438: | Line 446: | ||

(2) Chloe (Plebian) <chloe@tel.net> | (2) Chloe (Plebian) <chloe@tel.net> | ||

| − | + | ID pengguna yang dicabut ditandai dengan tanda tangan pencabutan pada ID saat tanda tangan pada ID pengguna kunci di-list / di tampilkan. | |

Command> check | Command> check | ||

| Line 447: | Line 455: | ||

sig! B87DBA93 1999-06-28 [self-signature] | sig! B87DBA93 1999-06-28 [self-signature] | ||

| − | + | Mencabut kedua subkunci dan tanda tangan pada ID pengguna menambahkan revocation self-signature ke kuncinya. Karena tanda tangan ditambahkan dan tidak ada materi yang dihapus, pembatalan akan selalu terlihat oleh orang lain saat kunci publik yang diperbarui didistribusikan dan digabungkan dengan salinan yang lebih tua darinya. Dengan demikian pembatalan menjamin bahwa setiap orang memiliki salinan kunci publik anda yang konsisten. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | === | + | ===Update waktu expire kunci=== |

| − | + | Waktu kedaluwarsa kunci dapat diperbarui dengan perintah expire dari menu edit utama. Jika tidak ada kunci yang dipilih, waktu kedaluwarsa dari primary key akan diperbarui. Jika tidak, waktu kedaluwarsa kunci bawahan yang dipilih akan diperbarui. | |

| + | Waktu kedaluwarsa kunci dikaitkan dengan kunci self-signature. Waktu kadaluwarsa diperbarui dengan menghapus tanda tangan diri lama dan menambahkan tanda tangan baru. Karena koresponden tidak akan menghapus tanda tangan lama, mereka akan melihat tanda tangan tambahan pada kunci saat mereka memperbarui salinan kunci anda. Tanda tangan diri terbaru diutamakan, bagaimanapun, sehingga semua koresponden akan dengan jelas mengetahui masa kadaluwarsa kunci anda. | ||

| − | + | ===Validasi kunci lain di public keyring anda=== | |

| − | + | Di Chapter 1 sebuah prosedur diberikan untuk memvalidasi kunci publik koresponden anda: kunci koresponden telah divalidasi dengan secara pribadi memeriksa sidik jarinya dan kemudian menandatangani kunci publiknya dengan kunci pribadi anda. Dengan secara pribadi memeriksa sidik jari anda dapat memastikan bahwa kunci itu benar-benar miliknya, dan karena anda telah menandatangani kunci mereka, Anda dapat memastikan untuk mendeteksi adanya gangguan di masa depan. Sayangnya, prosedur ini canggung bila anda harus memvalidasi sejumlah besar kunci atau berkomunikasi dengan orang-orang yang tidak Anda kenal secara pribadi. | |

| − | |||

| − | + | GnuPG membahas masalah ini dengan mekanisme yang dikenal dengan sebutan web of trust. Dalam web model trust, tanggung jawab untuk memvalidasi kunci publik didelegasikan kepada orang yang anda percaya. Misalnya, | |

| − | + | * Alice sudah menanda tangani kunci Blake, dan | |

| + | * Blake sudah menanda tangani kunci Chloe dan kunci Dharma. | ||

| − | + | Jika Alice mempercayai Blake dan memvalidasi kunci yang dia tanda tangani, maka Alice dapat menyimpulkan bahwa kunci Chloe dan Dharma berlaku tanpa harus memeriksanya sendiri secara pribadi. Dia hanya menggunakan salinan kunci publik Blake yang valid untuk memastikan bahwa tanda tangan Blake pada Chloe dan Dharma baik. Secara umum, dengan asumsi bahwa Alice sepenuhnya mempercayai semua orang untuk benar memvalidasi kunci yang mereka tanda tangani, maka kunci yang ditandatangani oleh kunci yang valid juga dianggap valid. Akarnya adalah kunci Alice, yang secara otomatis diasumsikan valid. | |

| − | ==== | + | ===Percaya pada pemilik kunci=== |

| − | |||

| − | + | Dalam prakteknya trust adalah subjektif. Sebagai contoh, kunci Blake berlaku untuk Alice sejak dia menandatanganinya, tapi dia mungkin tidak mempercayai Blake untuk benar memvalidasi kunci yang dia tanda tangani. Jika demikian, dia tidak akan menganggap kunci Chloe dan Dharma sebagai valid berdasarkan tanda tangan Blake saja. Web model trust menyumbang ini dengan mengasosiasikan setiap kunci publik di keyring anda menunjukkan seberapa besar trust anda terhadap pemilik kunci. Ada empat tingkat trust. | |

| − | |||

| − | + | * unknown - Tidak ada yang diketahui tentang penilaian pemilik dalam penandatanganan kunci. Kunci pada keyring publik anda yang pada awalnya tidak anda miliki memiliki tingkat trust ini. | |

| − | + | * none - Pemiliknya diketahui secara tidak benar menandatangani kunci lainnya. | |

| + | * marginal - Pemilik memahami implikasi penandatanganan kunci dan memvalidasi dengan benar kunci sebelum menandatanganinya. | ||

| + | * full - Pemilik memiliki pemahaman yang sangat baik tentang penandatanganan kunci, dan tanda tangannya pada kunci akan sama bagusnya dengan keinginan Anda sendiri. | ||

| − | + | Tingkat trust kunci adalah sesuatu yang anda sendiri tetapkan ke kunci, dan ini dianggap sebagai informasi pribadi. Ini tidak dikemas dengan kunci saat diekspor; Bahkan disimpan terpisah dari keyrings anda di database terpisah. | |

| − | |||

| − | + | Editor kunci GnuPG dapat digunakan untuk menyesuaikan trust anda pada pemilik kunci. Perintahnya adalah trust. Dalam contoh ini Alice mengedit trust-nya pada Blake dan kemudian memperbarui basis data trust untuk menghitung ulang kunci mana yang valid berdasarkan trust barunya pada Blake. | |

| − | |||

| − | |||

alice% gpg --edit-key blake | alice% gpg --edit-key blake | ||

| Line 516: | Line 517: | ||

[...] | [...] | ||

| − | Trust | + | Trust pada pemilik kunci dan validitas kunci ditunjukkan ke kanan saat tombol ditampilkan. Trust pada pemiliknya ditampilkan terlebih dahulu dan validitas kunci adalah yang kedua. Keempat tingkat trust / validitas disingkat: tidak diketahui (q), tidak ada (n), marjinal (m), dan penuh (f). Dalam kasus ini, kunci Blake sepenuhnya valid karena Alice menandatanganinya sendiri. Dia awalnya memiliki trust yang tidak diketahui pada Blake untuk benar menandatangani kunci lain namun memutuskan untuk mempercayainya sedikit. |

| − | === | + | ===Menggunakan Trust untuk Memvalidasi Kunci=== |

| − | + | Jaringan trust memungkinkan algoritma yang lebih rumit digunakan untuk memvalidasi kunci. Dahulu, kunci dianggap sah hanya jika anda menandatanganinya secara pribadi. Algoritma yang lebih fleksibel sekarang dapat digunakan: kunci K dianggap valid jika memenuhi dua syarat: | |

| − | 1. | + | 1. dia di tanda tangani oleh kunci valid yang cukup, artinya |

| − | * | + | * anda sudah menanda tanganinya secara personal, |

| − | * | + | * dia sudah di tanda tangani oleh satu kunci yang fully trusted, atau |

| − | * | + | * dia sudah di tanda tangani oleh tiga kunci yang marginally trusted; dan |

| − | 2. | + | 2. path dari kunci yang di tanda tangani dari K kembali ke kunci kita hanya lima langkah atau lebih pendek. |

| − | + | Panjang path, jumlah kunci yang dipercaya secara marginal, dan jumlah kunci terpercaya yang diperlukan dapat disesuaikan. Angka yang diberikan di atas adalah nilai default yang digunakan oleh GnuPG. | |

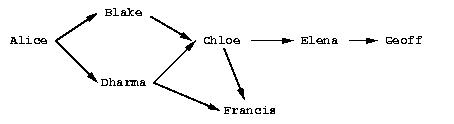

| − | Figure 3-1 | + | Figure 3-1 menunjukkan sebuah jaringan trust yang berakar pada Alice. Grafik menggambarkan siapa yang telah menandatangani kunci siapa. Tabel menunjukkan kunci Alice yang dianggap valid berdasarkan trust-nya pada anggota web lainnya. Contoh ini mengasumsikan bahwa dua kunci yang dipercaya secara marginal atau satu kunci terpercaya diperlukan untuk memvalidasi kunci lain. Panjang jalur maksimum adalah tiga. |

| − | + | Saat menghitung kunci yang valid dalam contoh, Blake dan Dharma selalu dianggap benar karena mereka ditandatangani langsung oleh Alice. Validitas kunci lainnya bergantung pada trust. Dalam kasus pertama, Dharma dipercaya sepenuhnya, yang menyiratkan bahwa kunci Chloe dan Francis akan dianggap sahih. Pada contoh kedua, Blake dan Dharma dipercaya sedikit. Karena dua kunci yang dipercaya secara marginal diperlukan untuk benar-benar memvalidasi kunci, kunci Chloe akan dianggap sepenuhnya valid, namun kunci Francis hanya akan dianggap salah. Dalam kasus di mana Chloe dan Dharma sedikit dipercaya, kunci Chloe akan sedikit valid karena kunci Dharma sepenuhnya valid. Kunci Francis, bagaimanapun, juga akan dianggap absah karena hanya kunci yang benar-benar valid yang dapat digunakan untuk memvalidasi kunci lainnya, dan kunci Dharma adalah satu-satunya kunci sah yang telah digunakan untuk menandatangani kunci Francis. Ketika trust marjinal pada Blake ditambahkan, kunci Chloe menjadi benar-benar valid dan kemudian dapat digunakan untuk sepenuhnya memvalidasi kunci Francis dan memvalidasi kunci Elena secara marginal. Terakhir, ketika Blake, Chloe, dan Elena benar-benar dipercaya, ini masih belum cukup untuk memvalidasi kunci Geoff karena jalur sertifikasi maksimum adalah tiga, namun panjang jalur dari Geoff kembali ke Alice adalah empat. | |

| − | + | Web model trust adalah pendekatan fleksibel terhadap masalah pertukaran kunci publik yang aman. Ini memungkinkan anda menyetel GnuPG untuk mencerminkan bagaimana anda menggunakannya. Pada satu ekstrem anda mungkin bersikeras pada beberapa, jalur pendek dari kunci anda ke kunci K yang lain untuk mempercayainya. Di sisi lain, Anda mungkin merasa puas dengan jalan yang lebih panjang dan mungkin sesedikit satu jalur dari kunci anda ke kunci lain K. Membutuhkan banyak, jalan pendek adalah jaminan kuat bahwa K adalah milik anda yang dianggapnya benar. Harganya tentu saja, adalah bahwa lebih sulit untuk memvalidasi kunci karena anda harus secara pribadi menandatangani lebih banyak kunci daripada jika Anda menerima lebih sedikit dan lebih lama jalannya. | |

| − | [[Image:Signatures.jpg|center| | + | [[Image:Signatures.jpg|center|500px|thumb|A hypothetical web of trust]] |

| − | + | Graph yang menunjukkan siapa yang telah menandatangani kunci siapa | |

trust validity | trust validity | ||

| Line 548: | Line 549: | ||

Blake, Chloe, Elena Blake, Chloe, Elena, Francis | Blake, Chloe, Elena Blake, Chloe, Elena, Francis | ||

| − | === | + | ===Mendistribusikan Kunci=== |

| − | + | Idealnya, anda mendistribusikan kunci anda dengan memberikannya secara pribadi kepada koresponden anda. Namun, dalam praktiknya, kunci sering didistribusikan melalui email atau media komunikasi elektronik lainnya. Distribusi melalui email adalah praktik yang baik bila anda hanya memiliki sedikit koresponden, dan bahkan jika anda memiliki banyak koresponden, anda dapat menggunakan cara alternatif seperti memposting kunci publik Anda di halaman web anda. Ini tidak dapat diterima, namun, jika orang yang membutuhkan kunci publik anda tidak tahu di mana menemukannya di Web. | |

| − | + | Untuk mengatasi masalah ini, server kunci publik digunakan untuk mengumpulkan dan mendistribusikan kunci publik. Kunci publik yang diterima oleh server ditambahkan ke database server atau digabungkan dengan kunci yang ada jika sudah ada. Saat permintaan kunci masuk ke server, server berkonsultasi dengan database-nya dan memberikan kunci publik yang diminta jika ditemukan. | |

| − | + | Keyerver juga berharga saat banyak orang sering menandatangani kunci orang lain. Tanpa keyerver, saat kunci Alice di tanda tangani Blake masuk, Blake akan mengirimi Alice sebuah copy kunci publiknya yang ditandatangani olehnya sehingga Alice bisa menambahkan kunci yang diperbarui ke ringnya dan juga menyebarkannya ke semua korespondennya. Melalui upaya ini, memenuhi tanggung jawab Alice dan Blake kepada masyarakat luas dalam membangun jaring trust yang ketat dan dengan demikian meningkatkan keamanan PGP. Meskipun demikian, hal ini akan mengganggu jika penandatanganan kunci sering dilakukan. | |

| − | + | Menggunakan keyserver membuat prosesnya agak mudah. Ketika Blake menanda kunci Alice, dia mengirim kunci yang ditandatangani ke server kunci. Server kunci menambahkan tanda tangan Blake pada salinan kunci Alice. Individu yang tertarik untuk memperbarui salinan kunci Alice mereka kemudian berkonsultasi dengan keyserver atas inisiatif mereka sendiri untuk mengambil kunci yang diperbarui. Alice tidak perlu terlibat dengan distribusi dan dapat mengambil tanda tangan di kuncinya hanya dengan query ke sebuah keyserver. | |

| − | + | Satu atau lebih kunci dapat dikirim ke keyserver menggunakan opsi --send-keys . Opsi tersebut mengambil satu atau lebih key specifier dan mengirimkan kunci yang ditentukan ke server kunci. Server kunci untuk mengirim kunci ditentukan dengan opsi --keyserver. Demikian pula, opsi --recv-keys digunakan untuk mengambil kunci dari keyserver, namun opsi --recv-keys memerlukan kunci ID untuk menentukan kunci. Dalam contoh berikut, Alice memperbarui kunci publiknya dengan tanda tangan baru dari keyserver certserver.pgp.com dan kemudian mengirimkan salinan kunci publik Blake ke keyerver yang sama untuk memberi kontribusi pada tanda tangan baru yang mungkin telah ditambahkannya. | |

alice% gpg --keyserver certserver.pgp.com --recv-key 0xBB7576AC | alice% gpg --keyserver certserver.pgp.com --recv-key 0xBB7576AC | ||

| Line 569: | Line 570: | ||

gpg: success sending to 'certserver.pgp.com' (status=200) | gpg: success sending to 'certserver.pgp.com' (status=200) | ||

| − | + | Ada beberapa keyserver populer yang digunakan di seluruh dunia. Keyserver utama akan mensinkronkan diri mereka sendiri, jadi tidak masalah jika memilih keyserver yang dekat dengan anda di Internet dan kemudian menggunakannya secara teratur untuk mengirim dan menerima kunci. | |

| − | |||

| − | + | ===Contoh Keyserver=== | |

| − | + | Berikut adalah beberapa keyserver yang banyak digunakan untuk mencari kunci dengan perintah | |

| − | |||

| − | + | gpg --recv-keys | |

| − | + | * keyserver [http://keys.gnupg.net keys.gnupg.net] | |

| + | * keyserver [http://subkeys.pgp.net:11371 hkp://subkeys.pgp.net] (server pool) | ||

| + | * keyserver [http://pgp.mit.edu http://pgp.mit.edu] | ||

| + | * keyserver [http://pool.sks-keyservers.net:11371 hkp://pool.sks-keyservers.net] (server pool, juga mendukung secured key requests menggunakan [[Transport Layer Security|TLS]]: [https://hkps.pool.sks-keyservers.net hkps://hkps.pool.sks-keyservers.net]) | ||

| + | * keyserver [http://zimmermann.mayfirst.org/ hkp://zimmermann.mayfirst.org] (juga mendukung secured key requests menggunakan [[Transport Layer Security|TLS]]) | ||

| + | * keyserver [http://keyserver.ubuntu.com http://keyserver.ubuntu.com] | ||

| − | + | ==Chapter 4. Penggunaan sehari-hari GnuPG== | |

| − | + | GnuPG adalah alat yang kompleks dengan masalah teknis, sosial, dan hukum yang mengelilinginya. Secara teknis, telah dirancang untuk digunakan dalam situasi yang memiliki kebutuhan keamanan yang berbeda secara drastis. Ini mempersulit manajemen kunci. Secara sosial, menggunakan GnuPG tidak sepenuhnya merupakan keputusan pribadi. Untuk menggunakan GnuPG secara efektif kedua belah pihak berkomunikasi harus menggunakannya. Akhirnya, pada tahun 1999, undang-undang tentang enkripsi digital, dan khususnya apakah menggunakan GnuPG legal atau tidak, berbeda dari satu negara ke negara lain dan saat ini sedang diperdebatkan oleh banyak pemerintah nasional. | |

| − | |||

| − | |||

| − | |||

| − | + | Bab ini membahas masalah ini. Ini memberi saran praktis tentang cara menggunakan GnuPG untuk memenuhi kebutuhan keamanan anda. Ini juga menyarankan cara untuk mempromosikan penggunaan GnuPG untuk komunikasi yang aman antara anda dan rekan anda dimana saat ini rekan anda tidak menggunakan GnuPG. Akhirnya, status hukum GnuPG digarisbawahi mengingat status hukum enkripsi saat ini di dunia. | |

| − | === | + | ===Mendefinisikan kebutuhan keamanan anda=== |

| − | + | GnuPG adalah alat yang anda gunakan untuk melindungi privasi Anda. Privasi anda terlindungi jika anda dapat berkorespondensi dengan orang lain tanpa ada yang bisa menyadap pesan tersebut. | |

| − | + | Bagaimana anda harus menggunakan GnuPG tergantung pada tekad dan sumber daya dari mereka yang mungkin ingin membaca pesan terenkripsi anda. Penyadap mungkin adalah administrator sistem yang tidak bermoral yang dengan mudah menscan surat anda, mungkin itu adalah mata-mata industri yang mencoba mengumpulkan rahasia perusahaan anda, atau mungkin agen penegak hukum mencoba untuk mengadili anda. Menggunakan GnuPG untuk melindungi dari penyamaran biasa akan berbeda daripada menggunakan GnuPG untuk melindungi diri dari musuh. Tujuan anda, akhirnya, adalah untuk membuatnya lebih mahal untuk memulihkan data yang tidak terenkripsi dari pada nilai data itu. | |

| − | + | Menyesuaikan penggunaan GnuPG berkisar pada empat isu: | |

| − | + | * memilih panjang kunci untuk public/private keypair anda, | |

| + | * memproteksi private key anda, | ||

| + | * memilih tanggal kadaluarsa dan menggunakan subkeys, dan | ||

| + | * memanaje jaringan trust anda. | ||

| − | + | Ukuran kunci yang dipilih dengan baik melindungi anda dari serangan brute force pada pesan terenkripsi. Melindungi kunci pribadi anda mencegah penyerang untuk tidak menggunakan kunci pribadi anda untuk mendekripsi pesan terenkripsi dan menandatangani pesan atas nama anda. Mengelola web trust dengan benar mencegah penyerang menyamar sebagai orang yang berkomunikasi dengan anda. Pada akhirnya, menangani masalah ini sehubungan dengan kebutuhan keamanan anda sendiri adalah bagaimana anda menyeimbangkan kerja ekstra yang diperlukan untuk menggunakan GnuPG dengan privasi yang diberikannya kepada anda. | |

| − | + | ===Memilih panjang kunci=== | |

| − | + | Memilih panjang kunci tergantung pada kunci yang digunakan. Di OpenPGP, keypair publik / pribadi biasanya memiliki beberapa kunci. Paling tidak dia memiliki kunci penandatanganan master, dan mungkin ada satu atau beberapa subkunci tambahan untuk enkripsi. Dengan menggunakan parameter pembentuk kunci default dengan GnuPG, kunci utama adalah kunci DSA, dan subkuncinya adalah kunci ElGamal. | |

| − | + | DSA memungkinkan ukuran kunci hingga 1024 bit. Hal ini tidak terlalu baik mengingat teknologi yang ada saat ini, tapi itulah standar yang ditetapkan. Tanpa bertanya, anda harus menggunakan kunci DSA 1024 bit. | |

| − | + | Kunci ElGamal, di sisi lain, memungkinkan ukuran apapun. Karena GnuPG adalah sistem kunci publik hibrida, kunci publik digunakan untuk mengenkrip kunci sesi 128-bit, dan kunci privat digunakan untuk mendekripnya. Ukuran kunci bagaimanapun mempengaruhi kecepatan enkripsi dan dekripsi karena biaya algoritma ini eksponensial dengan panjang kunci. Kunci yang lebih panjang akan membutuhkan lebih banyak waktu untuk menghasilkan dan mengambil lebih banyak tempat untuk disimpan. Pada akhirnya, ada penurunan pengembalian pada keamanan ekstra yang diberikan oleh kunci yang panjang. Bagaimanapun, jika kuncinya cukup panjang untuk melawan serangan brute force, seorang penyadap hanya akan beralih ke metode lain untuk mendapatkan data plaintext anda. Contoh metode lain termasuk merampok rumah atau kantor anda dan memalak Anda. 1024 bit merupakan ukuran kunci yang disarankan. Jika Anda benar-benar membutuhkan ukuran kunci yang lebih besar, mungkin anda sudah mengetahui hal ini dan harus berkonsultasi dengan pakar keamanan data. | |

| − | + | ===Memproteksi kunci private anda=== | |

| − | + | Melindungi kunci pribadi anda adalah pekerjaan terpenting yang harus anda lakukan untuk megunakan GnuPG dengan benar. Jika seseorang memperoleh kunci pribadi anda, semua data yang dienkripsi ke kunci privat dapat didekripsi dan tanda tangan dapat dibuat atas nama anda. Jika anda kehilangan kunci pribadi anda, maka anda tidak bisa lagi mendekripsi dokumen yang dienkripsi untuk anda di masa depan atau di masa lalu, dan anda tidak akan bisa membuat tanda tangan. Kehilangan satu-satunya kunci pribadi anda adalah bencana besar. | |

| − | + | Terlepas dari bagaimana anda menggunakan GnuPG, anda harus menyimpan sertifikat pembatalan kunci publik dan mencadangkan kunci private anda pada media yang write protected di tempat yang aman. Misalnya, anda bisa membakarnya di CD-ROM dan menyimpannya di safe deposit box anda di bank dalam amplop tertutup. Sebagai alternatif, anda bisa menyimpannya di disket dan menyembunyikannya di rumah anda. Apa pun yang anda lakukan, mereka harus memakai media yang aman disimpan selama anda mengharapkan untuk menyimpan kuncinya, dan anda harus menyimpannya lebih hati-hati daripada salinan kunci pribadi yang anda gunakan setiap hari. | |

| − | + | Untuk membantu melindungi kunci anda, GnuPG tidak menyimpan kunci private mentah anda pada disk. Akan tetapi mengenkripsi-nya menggunakan algoritma enkripsi simetris. Itulah sebabnya anda memerlukan frasa sandi untuk mengakses kunci. Jadi ada dua hambatan yang harus diatasi penyerang untuk mengakses kunci private anda: (1) dia benar-benar harus mendapatkan kunci itu, dan (2) dia harus melewati enkripsi. | |

| − | + | Menyimpan kunci private anda dengan aman penting, tapi ada biaya. Idealnya, anda menyimpan kunci private pada disk yang dapat dilepas dan ditulis dengan mudah seperti floppy disk, dan anda akan menggunakannya pada mesin pengguna tunggal yang tidak terhubung ke jaringan. Ini mungkin merepotkan atau tidak mungkin anda lakukan. Misalnya, anda mungkin tidak memiliki mesin sendiri dan harus menggunakan komputer di tempat kerja atau sekolah, atau mungkin anda terpaksa melepas komputer anda dari modem kabel anda setiap kali anda ingin menggunakan GnuPG. | |

| − | + | Ini tidak berarti anda tidak bisa atau tidak boleh menggunakan GnuPG. Ini berarti hanya bahwa anda telah memutuskan bahwa data yang anda lindungi cukup penting untuk disandikan namun tidak begitu penting untuk mengambil langkah ekstra untuk membuat penghalang pertama lebih kuat. Itu adalah pilihan anda. | |

| − | + | Frasa sandi yang baik sangat penting saat menggunakan GnuPG. Setiap penyerang yang memperoleh akses ke kunci pribadi anda harus melewati enkripsi pada kunci privat. Selain brute force menebak kunci, penyerang hampir pasti akan mencoba menebak frasa sandi. | |

| − | + | Motivasi untuk mencoba frasa sandi adalah karena kebanyakan orang memilih frasa sandi yang mudah ditebak daripada kunci 128-bit acak. Jika frase kata itu adalah sebuah kata, akan jauh lebih murah untuk mencoba semua kata dalam kamus bahasa dunia. Bahkan jika kata itu permutasi, misalnya, k3wldood, masih lebih mudah untuk mencoba kamus kata-kata dengan katalog permutasi. Masalah yang sama berlaku untuk kutipan. Secara umum, frasa sandi berdasarkan ucapan bahasa alami adalah frasa sandi yang buruk karena tidak banyak keacakan dan banyak redundansi dalam bahasa alami. Anda harus menghindari frase bahasa alami jika Anda bisa. | |

| − | + | Frasa sandi yang baik adalah kata yang dapat anda ingat tapi sulit ditebak oleh seseorang. Ini harus mencakup karakter dari keseluruhan jenis karakter yang dapat dicetak pada keyboard anda. Ini termasuk huruf besar huruf alfabet, angka, dan karakter khusus seperti } dan |. Jadilah kreatif dan luangkan sedikit waktu untuk mengingat frasa sandi anda; pilihan yang baik adalah penting untuk memastikan privasi anda. | |

| − | === | + | ===Memilih tanggal kadaluarsa dan menggunaan subkey=== |

| − | + | Secara default, kunci penandatanganan DSA master dan enkripsi subkey ElGamal dihasilkan saat anda membuat keypair baru. Ini mudah dilakukan, karena peran kedua kunci berbeda, dan karena itu anda mungkin menginginkan kunci memiliki daya tahan yang berbeda. Kunci penandatangan master digunakan untuk membuat tanda tangan digital, dan juga mengumpulkan tanda tangan orang lain yang telah mengkonfirmasi identitas anda. Kunci enkripsi hanya digunakan untuk mendekripsi dokumen terenkripsi yang dikirimkan kepada anda. Biasanya, tanda tangan digital memiliki masa pakai yang panjang, misalnya, untuk selamanya, dan anda juga tidak ingin kehilangan tanda tangan pada kunci yang berhasil Anda kumpulkan. Di sisi lain, subkey enkripsi dapat diubah secara berkala untuk keamanan tambahan, karena jika kunci enkripsi dipecahkan, penyerang dapat membaca semua dokumen yang dienkripsi ke kunci tersebut di masa depan dan dari masa lalu. | |

| − | + | Hal ini hampir selalu terjadi bahwa anda tidak ingin master key berakhir. Ada dua alasan mengapa anda bisa memilih tanggal kedaluwarsa. Pertama, anda mungkin menginginkan kunci untuk memiliki masa pakai terbatas. Misalnya, ini digunakan untuk acara seperti kampanye politik dan tidak akan berguna lagi setelah kampanye berakhir. Alasan lain adalah jika anda kehilangan kontrol atas kunci dan tidak memiliki sertifikat pencabutan untuk mencabut kuncinya, memiliki tanggal kedaluwarsa pada kunci utama memastikan bahwa kunci tersebut pada akhirnya akan tidak digunakan lagi. | |

| − | + | Mengubah subkunci enkripsi sangat mudah namun bisa merepotkan. Jika Anda membuat keypair baru dengan tanggal kedaluwarsa pada subkey, subkey itu pada akhirnya akan kedaluwarsa. Sesaat sebelum berakhirnya anda akan menambahkan subkunci baru dan mempublikasikan kunci publik yang diperbarui. Setelah subkunci berakhir, mereka yang ingin berkorespondensi dengan anda harus menemukan kunci yang diperbarui karena tidak dapat lagi mengenkripsi kunci yang kadaluarsa. Ini mungkin merepotkan, tergantung bagaimana Anda mendistribusikan kuncinya. Untungnya, bagaimanapun, tidak ada tanda tangan tambahan yang diperlukan karena subkunci baru akan ditandatangani dengan kunci penandatanganan master anda, yang mungkin telah divalidasi oleh koresponden anda. | |

| − | + | Ketidaknyamanan ini mungkin sepadan atau mungkin tidak sepadan dengan keamanan ekstra. Sama seperti anda, penyerang juga masih bisa membaca semua dokumen yang dienkripsi ke subkunci yang kadaluwarsa. Mengganti subkunci hanya melindungi dokumen yang akan datang. Untuk membaca dokumen yang dienkripsi ke subkunci baru, penyerang perlu memasang serangan baru dengan menggunakan teknik apa pun yang dulu digunakannya untuk melawan anda. | |

| − | + | Akhirnya, masuk akal untuk memiliki satu subkey enkripsi yang valid pada keyring. Tidak ada keamanan tambahan yang didapat dengan memiliki dua atau lebih subkey aktif. Mungkin ada sejumlah kunci kadaluarsa pada keyring sehingga dokumen yang dienkripsi di masa lalu masih dapat didekripsi, namun hanya satu subkey yang perlu aktif pada waktu tertentu. | |

| − | + | ===Me-manaje web trust anda=== | |

| − | + | Seperti melindungi kunci pribadi anda, mengelola kepercayaan anda adalah aspek lain penggunaan GnuPG yang memerlukan penyeimbangan keamanan terhadap kemudahan penggunaan. Jika anda menggunakan GnuPG untuk melindungi dari penyadapan dan pemalsuan maka anda dapat relatif mempercayai tanda tangan orang lain. Di sisi lain, jika anda khawatir bahwa mungkin ada penyerang yang pasti tertarik untuk menyerang privasi anda, maka anda harus lebih sedikit mempercayai tanda tangan lainnya dan menghabiskan lebih banyak waktu untuk memverifikasi tanda tangan secara pribadi. | |

| − | + | Terlepas dari kebutuhan keamanan anda sendiri, anda harus selalu berhati-hati saat memasukkan kunci lainnya. Adalah egois untuk menandatangani kunci dengan cukup percaya diri tentang validitas kunci untuk memenuhi kebutuhan keamanan anda sendiri. Yang lainnya, dengan kebutuhan keamanan yang lebih ketat, mungkin ingin bergantung pada tanda tangan anda. Jika mereka tidak dapat bergantung pada anda maka itu akan melemahkan jaringan trust dan membuat lebih sulit bagi semua pengguna GnuPG untuk berkomunikasi. Gunakan kepedulian yang sama dalam menandatangani kunci yang ingin anda gunakan pada orang lain saat anda bergantung pada tanda tangan mereka. | |

| − | + | Dalam praktiknya, mengelola kepercayaan anda mengurangi untuk memberi kepercayaan kepada orang lain dan menset opsi --marginals-needed dan --completes-needed . Kunci apa pun yang anda tanda tangani secara pribadi akan dianggap valid, kecuali untuk kelompok kecil, akan sangat tidak praktis untuk menanda tangani key dari setiap orang yang anda berkomunikasi dengannya. Oleh karena itu anda harus memberikan kepercayaan kepada orang lain. | |

| − | + | Mungkin bijaksana untuk secara akurat saat memberikan trust dan kemudian menggunakan opsi untuk menyesuaikan bagaimana GnuPG hati-hati dengan validasi kunci. Sebagai contoh konkret, anda mungkin benar-benar mempercayai beberapa teman dekat yang anda yang anda tahu berhati-hati dengan penandatanganan kunci dan kemudian sedikit mempercayai orang lain pada keyring anda. Dari situlah, anda dapat menset --completes-needed ke 1 dan --marginals-needed ke 2 . Jika anda lebih memperhatikan keamanan, anda dapat memilih nilai masing-masing 1 dan 3 atau 2 dan 3. Jika anda kurang memperhatikan serangan privasi dan hanya menginginkan keyakinan yang masuk akal mengenai validitas, tetapkan nilainya ke 1 dan 1. Secara umum, angka yang lebih tinggi untuk opsi ini menyiratkan bahwa lebih banyak orang akan dibutuhkan untuk berkonspirasi melawan anda agar memiliki kunci yang divalidasi yang tidak benar-benar milik orang yang anda pikir itu. | |

| − | |||

| − | + | ===Membuat Web Trust anda=== | |

| + | |||

| + | Ingin menggunakan GnuPG sendiri tidak cukup. Agar bisa berkomunikasi dengan orang lain dengan aman, anda harus memiliki web trust. Sekilas, bagaimanapun, membangun jaringan trust adalah tugas yang menakutkan. Orang-orang yang berkomunikasi dengan anda perlu menggunakan GnuPG, dan perlu ada penandatanganan kunci yang cukup sehingga kunci dapat dianggap valid. Ini bukan masalah teknis; itu adalah masalah sosial. Kendati demikian, anda harus mengatasi masalah ini jika ingin menggunakan GnuPG. | ||

| + | |||

| + | Saat mulai menggunakan GnuPG, penting untuk disadari bahwa anda tidak perlu berkomunikasi dengan baik dengan setiap koresponden anda. Mulailah dengan lingkaran kecil orang, mungkin hanya diri anda sendiri dan satu atau dua orang lain yang juga ingin menggunakan hak mereka untuk privasi. Buat kunci anda dan tanda tangan masing-masing kunci publik. Ini adalah kepercayaan awal anda. Dengan melakukan ini, anda akan menghargai nilai dari sebuah jaringan kepercayaan kecil dan kuat dan akan lebih berhati-hati saat mengembangkan web anda di masa depan. | ||

| + | |||

| + | Selain mereka yang berada dalam jaringan kepercayaan awal anda, anda mungkin ingin berkomunikasi dengan orang lain yang juga menggunakan GnuPG. Dengan melakukan hal tersebut, Anda dapat menjadi canggung karena dua alasan: (1) anda tidak selalu tahu kapan seseorang menggunakan atau bersedia menggunakan GnuPG, dan (2) jika anda mengetahui seseorang yang menggunakannya, Anda mungkin masih memiliki masalah untuk memvalidasi kunci mereka. Alasan pertama terjadi karena orang tidak selalu mengiklankan bahwa mereka menggunakan GnuPG. Cara untuk mengubah perilaku ini adalah dengan memberi contoh dan mengiklankan bahwa anda menggunakan GnuPG. Setidaknya ada tiga cara untuk melakukannya: Anda dapat menandatangani pesan yang anda kirim ke orang lain atau mengirim ke papan pesan, anda dapat memasukkan kunci publik anda ke halaman web anda, atau jika anda meletakkan kunci pada keyserver, anda dapat memasukkan ID kunci dalam tanda tangan email anda. Jika anda mengiklankan kunci anda, maka anda membuatnya lebih dapat diterima orang lain untuk mengiklankan kunci mereka. Selanjutnya, anda mempermudah orang lain untuk mulai berkomunikasi dengan anda dengan aman sejak anda berinisiatif dan menjelaskan bahwa anda menggunakan GnuPG. | ||

| + | |||

| + | Validasi kunci lebih sulit. Jika anda tidak mengenal orang yang memiliki kunci yang ingin anda masuki secara pribadi, maka anda tidak dapat menandatanganinya sendiri. Anda harus bergantung pada tanda tangan orang lain dan berharap menemukan rangkaian tanda tangan yang mengarah pada kunci yang dimaksud kembali ke anda sendiri. Untuk memiliki kesempatan menemukan rantai, anda harus mengambil inisiatif dan mendapatkan kunci anda ditandatangani oleh orang lain di luar kepercayaan awal Anda. Cara efektif untuk melakukannya adalah berpartisipasi dalam pesta penandatangan kunci. Jika anda akan menghadiri konferensi lebih dulu untuk mengadakan pesta penandatanganan kunci, dan jika anda tidak melihat ada yang ditahan, tawarkan untuk menahannya. Anda juga bisa lebih pasif dan membawa fingerprint anda bersama anda untuk pertukaran kunci dadakan. Dalam situasi seperti ini orang yang anda beri fingerprint akan memverifikasinya dan menandatangani kunci publik anda begitu dia kembali ke rumah. | ||

| + | Ingat, meskipun, bahwa ini adalah opsional. Anda tidak berkewajiban untuk mengiklankan kunci anda secara terbuka atau menandatangani kunci orang lain. Kekuatan GnuPG adalah cukup fleksibel untuk menyesuaikan diri dengan kebutuhan keamanan anda apa pun itu. Namun, realitas sosial adalah bahwa anda perlu mengambil inisiatif jika anda ingin mengembangkan kepercayaan dan memanfaatkan GnuPG sebanyak mungkin dalam komunikasi anda. | ||

| + | |||

| + | ===Menggunakan GnuPG secara legal=== | ||

| + | |||

| + | Status hukum perangkat lunak enkripsi bervariasi dari satu negara ke negara lain, dan undang-undang tentang perangkat lunak enkripsi berkembang dengan cepat. Bert-Japp Koops memiliki Survei Hukum Kripto yang sangat bagus yang harus anda rujuk untuk status legal perangkat lunak enkripsi di negara anda. | ||

==Chapter 5. Topics== | ==Chapter 5. Topics== | ||

| − | + | Bab ini membahas berbagai topik yang tidak sesuai dengan panduan pengguna lainnya. Seiring topik ditambahkan, mereka mungkin dikumpulkan dan diperhitungkan dalam bab-bab yang berdiri sendiri. Jika Anda ingin melihat topik tertentu yang dibahas, mohon saran. Lebih baik lagi, sukarela menulis draf pertama yang mencakup topik yang Anda sarankan! | |

| − | Writing user interfaces | + | |

| + | ===Writing user interfaces=== | ||

| − | Alma Whitten | + | Alma Whitten dan Doug Tygar telah melakukan studi tentang antarmuka pengguna PGP 5.0 NAI dan sampai pada kesimpulan bahwa pengguna pemula menemukan PGP membingungkan dan membuat frustrasi. Dalam studi faktor manusia, hanya empat dari dua belas subjek tes berhasil mengirim email terenkripsi dengan benar ke anggota tim mereka, dan tiga dari dua belas meng-email rahasia-nya tanpa enkripsi. Selanjutnya, setengah dari subjek tes memiliki latar belakang teknis. |

| − | + | Hasil ini tidak mengejutkan. PGP 5.0 memiliki antarmuka pengguna yang bagus yang sangat bagus jika anda sudah mengerti bagaimana enkripsi kunci publik bekerja dan terbiasa dengan model manajemen kunci web trust yang ditentukan oleh OpenPGP. Sayangnya, pengguna pemula tidak mengerti enkripsi kunci publik maupun manajemen kunci, dan antarmuka pengguna tidak banyak membantu. | |

You should certainly read Whitten and Tygar's report if you are writing a user interface. It gives specific comments from each of the test subjects, and those details are enlightening. For example, it would appear that many of subjects believed that a message being sent to other people should be encrypted to the test subject's own public key. Consider it for a minute, and you will see that it is an easy mistake to make. In general, novice users have difficulty understanding the different roles of the public key and private key when using GnuPG. As a user interface designer, you should try to make it clear at all times when one of the two keys is being used. You could also use wizards or other common GUI techniques for guiding the user through common tasks, such as key generation, where extra steps, such as generating a key revocation certification and making a backup, are all but essential for using GnuPG correctly. Other comments from the paper include the following. | You should certainly read Whitten and Tygar's report if you are writing a user interface. It gives specific comments from each of the test subjects, and those details are enlightening. For example, it would appear that many of subjects believed that a message being sent to other people should be encrypted to the test subject's own public key. Consider it for a minute, and you will see that it is an easy mistake to make. In general, novice users have difficulty understanding the different roles of the public key and private key when using GnuPG. As a user interface designer, you should try to make it clear at all times when one of the two keys is being used. You could also use wizards or other common GUI techniques for guiding the user through common tasks, such as key generation, where extra steps, such as generating a key revocation certification and making a backup, are all but essential for using GnuPG correctly. Other comments from the paper include the following. | ||

| Line 686: | Line 703: | ||